CDP(Cisco Discovery Protocol)??

= cisco 장비에서만 사용하는 프로토콜

= 2계층 프로토콜로 인접 장비에게 자신의 정보를 알려줄 때 사용합니다.

인접 장비의 정보를 알려준다?? => 멀티캐스트 주소를 이용하여 Cisco 장비를 찾아냅니다.

Hold Time : 호스트명을 변경 + 구성된 정보 업데이트 시 180초까지 저장

Update Time : 60초마다 자신의 정보를 다른 장비에게 알려준다.

참고 : 킹 오브 네트워크

CDP Flooding Attack

- Dos(서비스 거부) 공격 (Fake CDP Packet을 Flooding)

- 공격으로 인한 스위치의 과부하 발생 -> Switch 장비 먹통 즉 Down

- 공격을 당한 스위치의 장비명, 버전, 설정된 IP 주소 등이 공격자에게 탈취가 된다.

이로 인한 추가적인 공격을 제공

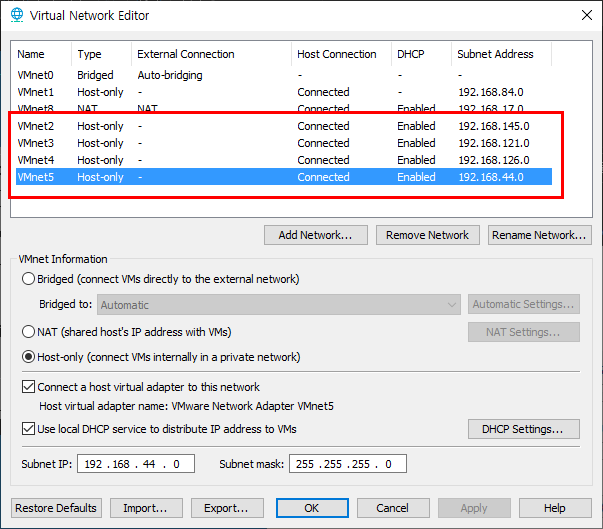

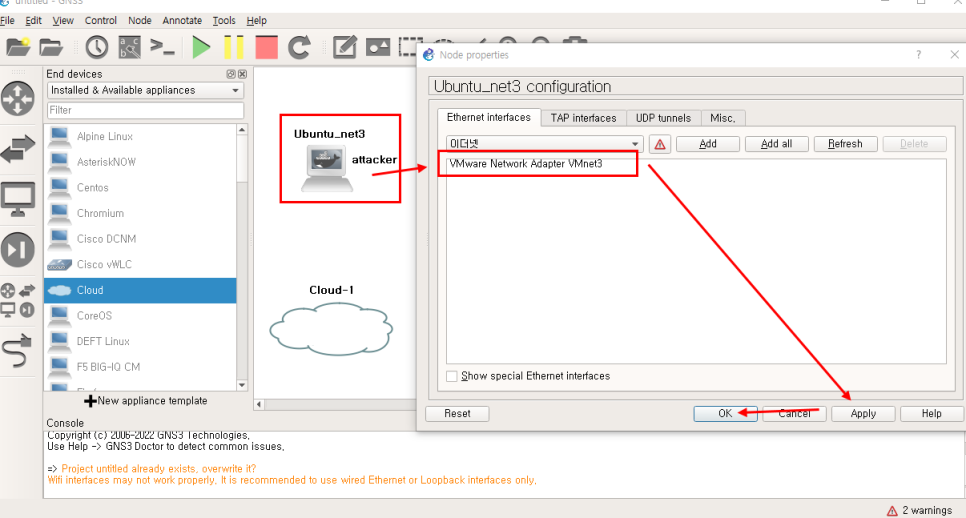

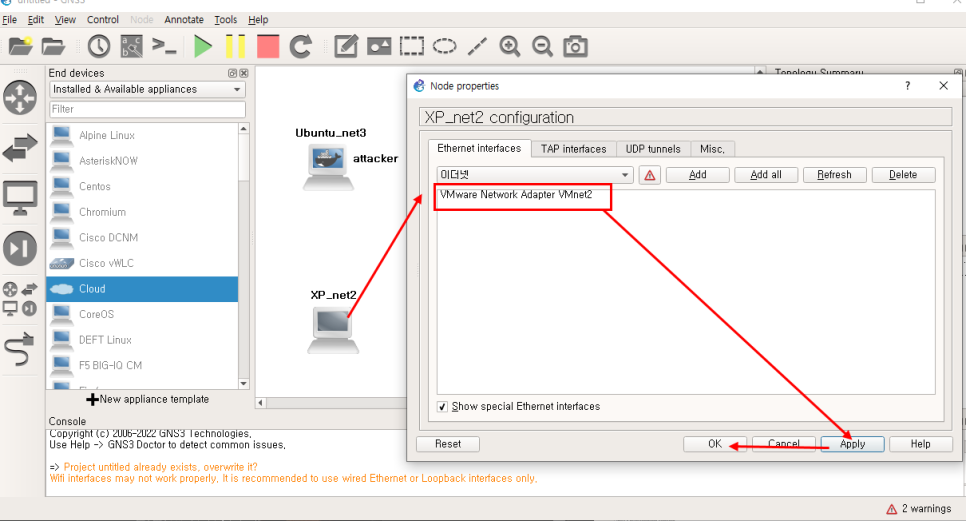

실습 이전에 VMnet2번부터 5번까지 만들겠습니다.

2번은 XP or WIN7에서 사용을 하고

3번은 Kali 등에 사용하겠습니다.

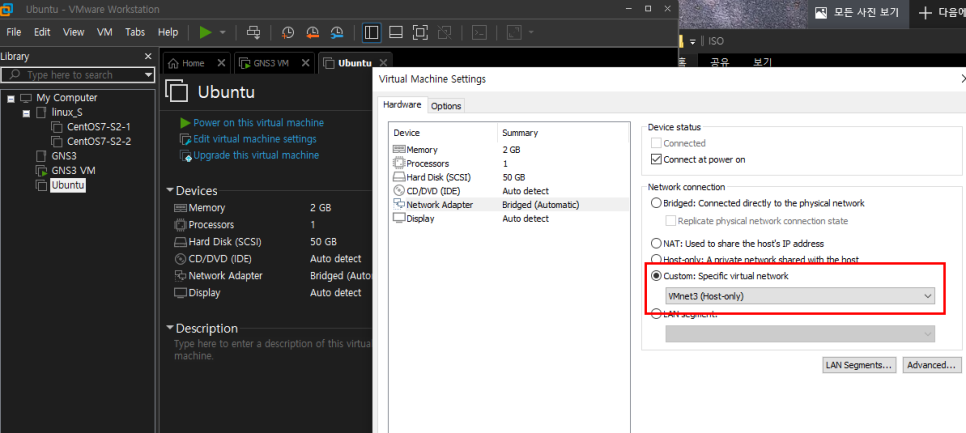

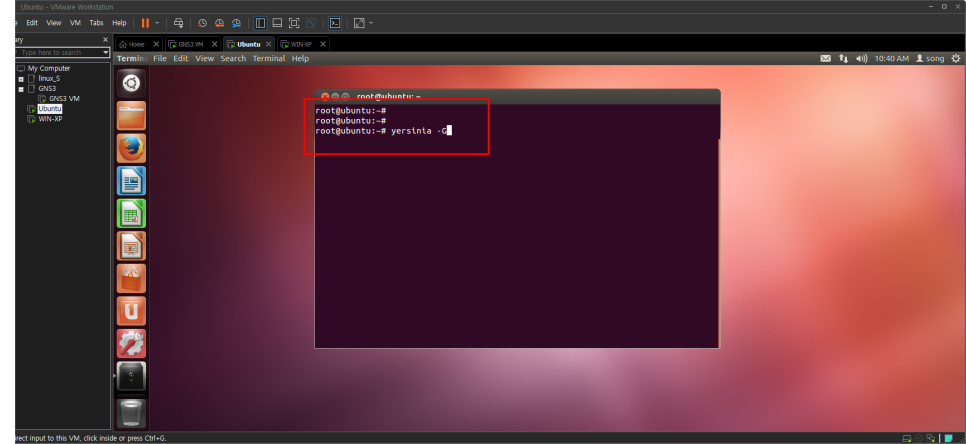

우분투에서 yersinia를 사용하겠습니다.

칼리 리눅스에도 사용이 가능합니다.

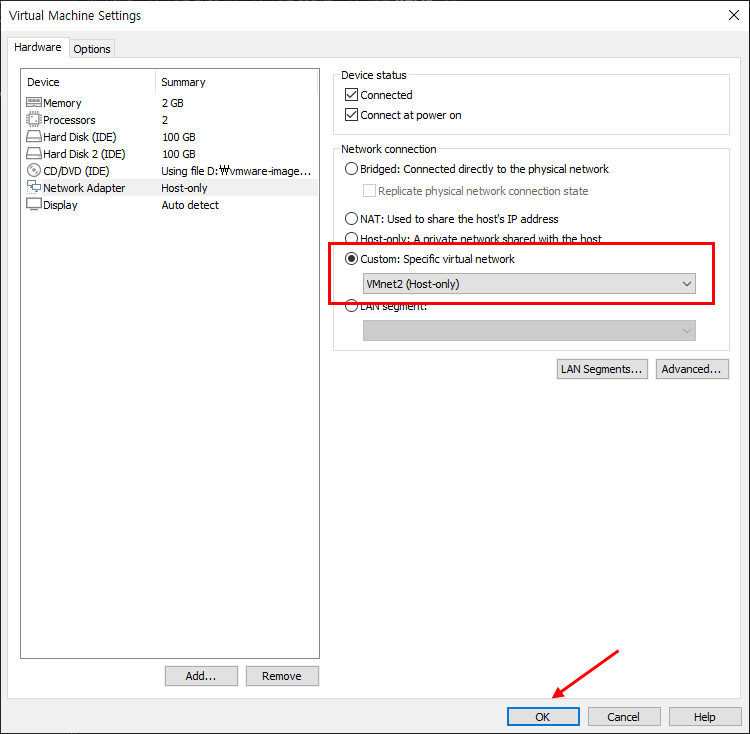

윈도우 xp의 머신 설정은 VMnet2로 기본 설정하겠습니다.

아래와 같이 설정을 해주세요.

실습 준비 끝

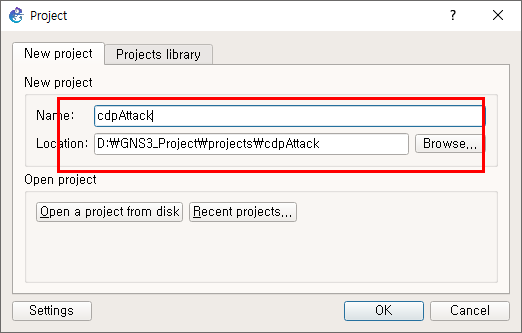

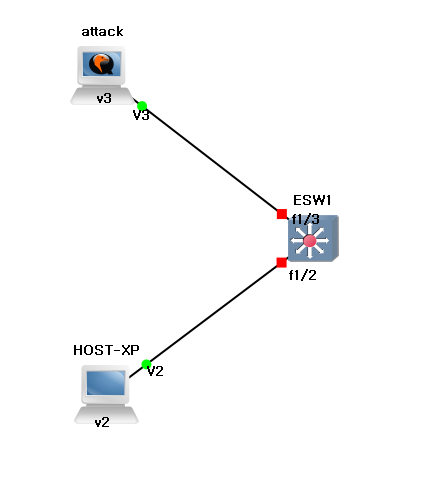

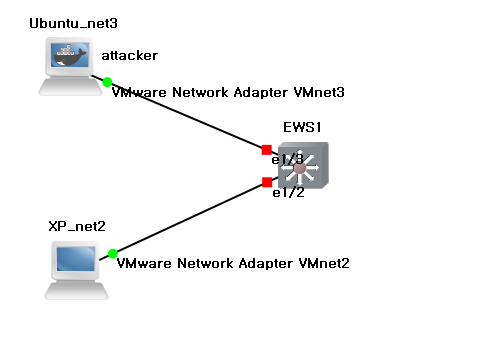

토폴로지

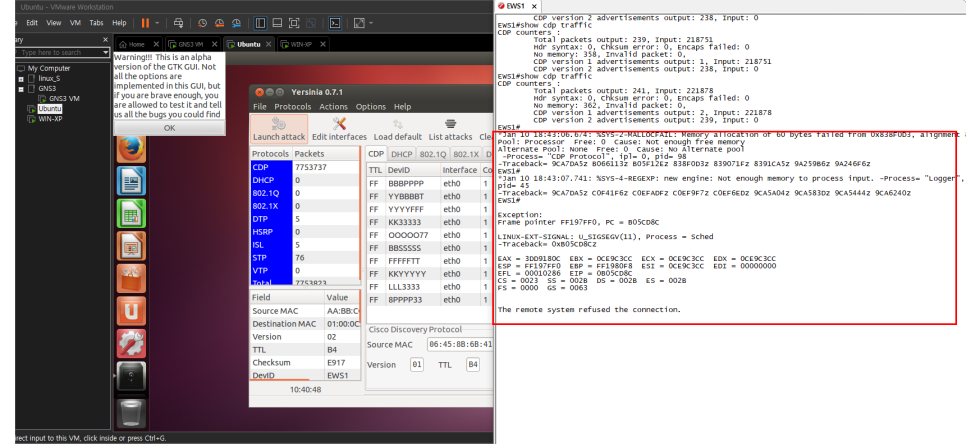

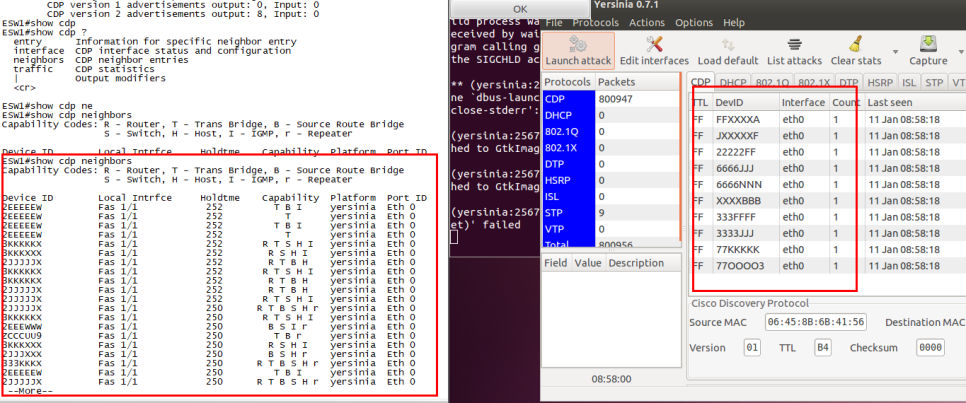

CDP Flooding 실습

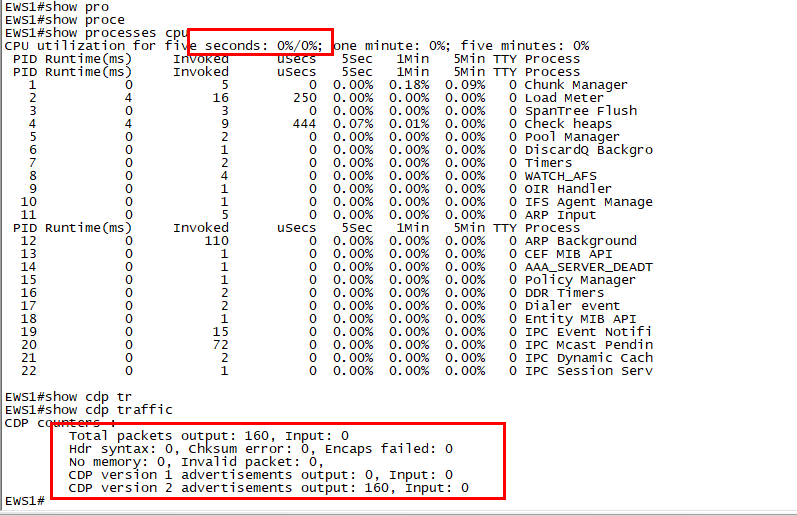

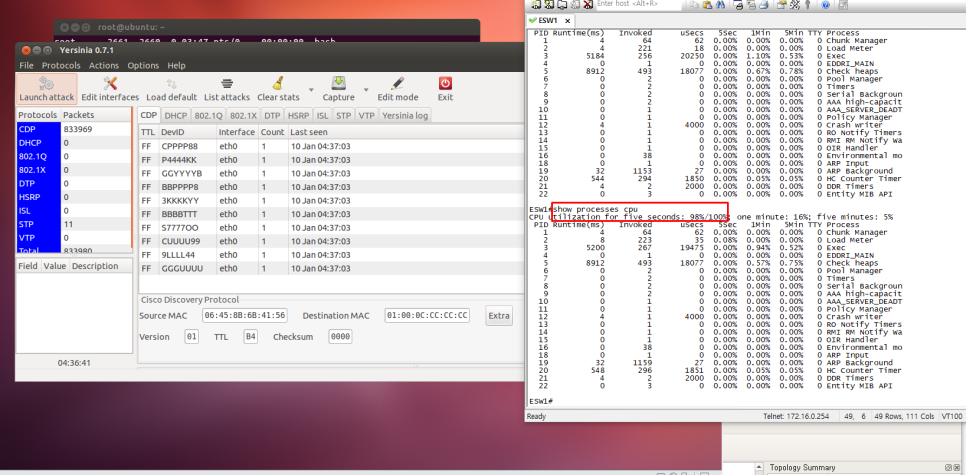

공격 이전의 cpu 및 traffic을 확인하겠습니다.

yershinia -G : 그래픽 모드로 yershinia을 작동 시켜줍니다.

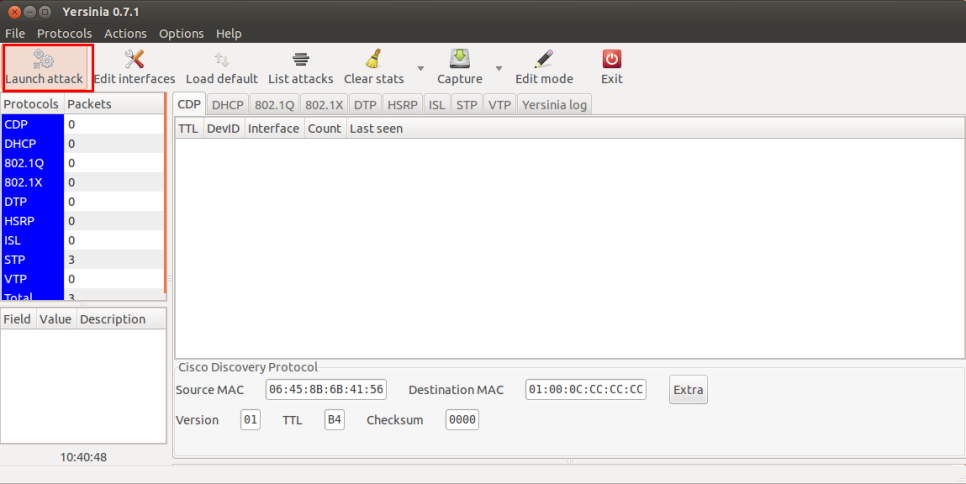

CDP -> Launch attack을 클릭

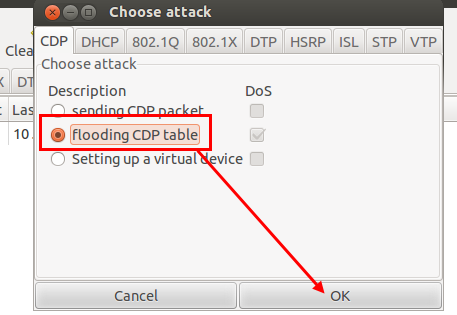

flooding cdp table

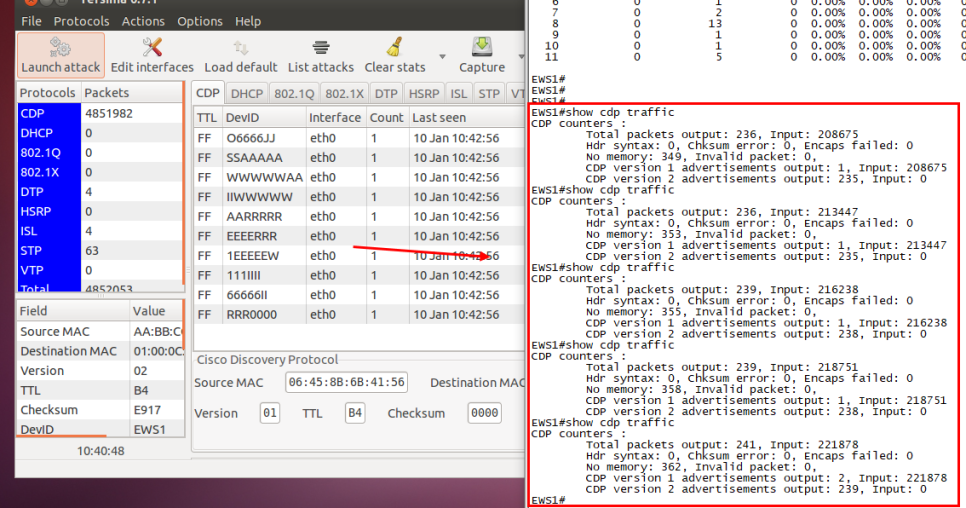

공격을 시작 후 스위치의 트래픽량이 지속적으로 올라가는 것을 확인할 수 있습니다.

공격으로 인한 스위치의 작동이 멈춘 것을 확인이 가능합니다.

cpu의 사용량도 기존 0%에서 98%까지 올라간 것을 확인 가능합니다.

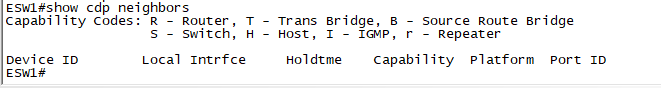

CDP Packet의 변화

공격 이전

yershinia을 이용한 cdp 공격 후

공격으로 인한 많은 Packet들이 저장되어 있는 모습을 보실 수 있습니다.

'보안 > Network' 카테고리의 다른 글

| GNS3 Vmware 가상머신에 연동하는 방법 (0) | 2022.01.26 |

|---|---|

| GNS3 IOU, IOS(이미지 파일) 추가 설정 방법 (1) | 2022.01.26 |

| RootGuard & BPDU Attack (0) | 2022.01.26 |

| port security & macof (1) | 2022.01.26 |

| DHCP Starvation attack & DHCP Spoofing attack (0) | 2022.01.26 |