반응형

RootGuard

Root Guard??

= 특정 포트에 접속된 N/W에 있는 스위치들은 루트 스위치가 될 수 없도록 하는 기능

루트 가드가 설정된 포트에서 현재의 루트 스위치 ID보다 더 우선하는 루트 스위치 ID를 가진

BPDU를 수신하면 해당 포트를 다운시킨다.

루트 가드를 사용하면 ISP나 일반 기업체에서 원하지 않는 스위치가 루트 스위치가 되어 N/W에 영향을 주는 것을 방지 가능.

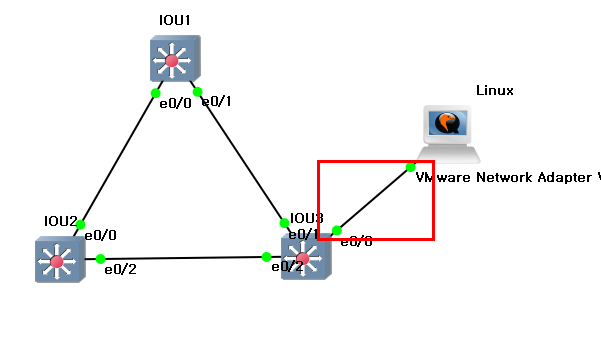

IOU 3대를 동일한 설정을 하도록 하겠습니다.

#conf t #int rang e 0/0 - 2 #switchport trunk encapsulation dot1q #switchport mode trunk

#show spanning-tree vlan 1

root는 IOU1

BPDU 공격을 하기 위하여 리눅스와 연결

인터페이스 연결 후 shu과 no shu을 한번 진행

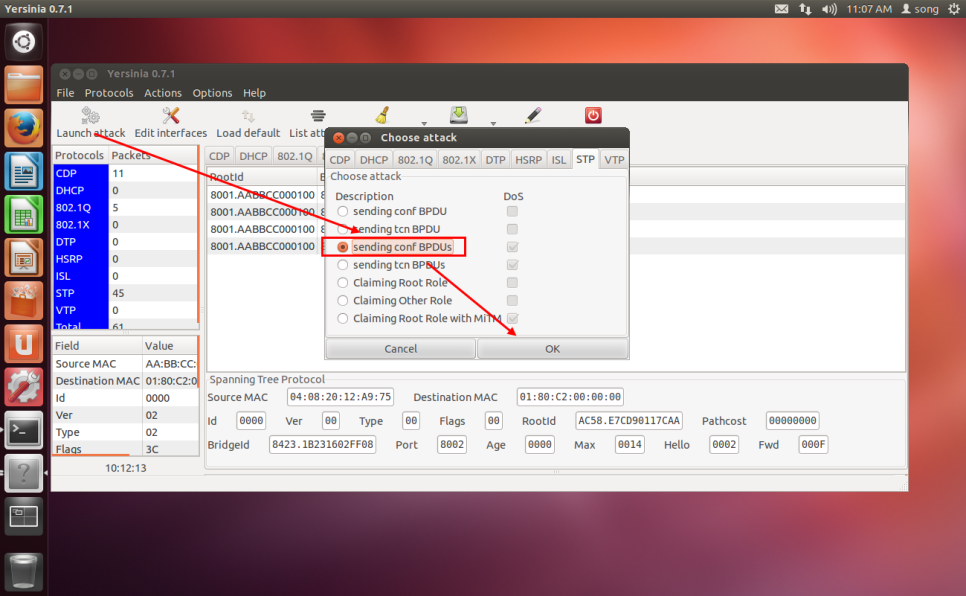

Yersinia에서 Sending conf BPDUs 공격

BPDU 공격을 하게 되면 아래 사진과 같이 기존 e0/1포트에서 e0/0으로 변경된 점을 보실 수 있습니다.

Root Guard를 적용시키게 되면

루트 가드로 인해 blocking이 되었다는 메시지와 함께 아래 사진과 같이

e0/0에서 e0/1로 변경이 되는 것을 확인할 수 있습니다.

반응형

'보안 > Network' 카테고리의 다른 글

| GNS3 IOU, IOS(이미지 파일) 추가 설정 방법 (2) | 2022.01.26 |

|---|---|

| CDP Flooding Attack (0) | 2022.01.26 |

| port security & macof (1) | 2022.01.26 |

| DHCP Starvation attack & DHCP Spoofing attack (0) | 2022.01.26 |

| DHCP Starvation Attack (2) | 2022.01.26 |