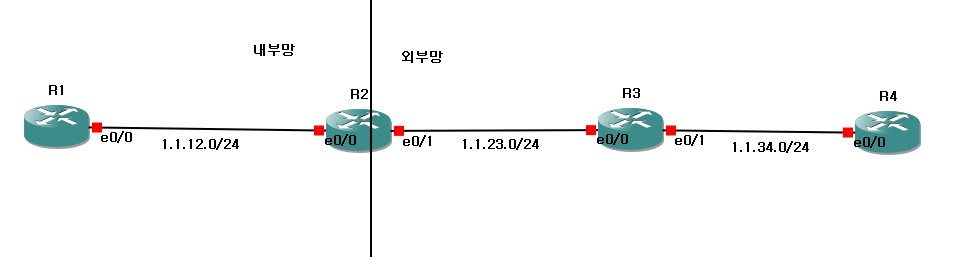

확장 액세스 리스트(extended ACL)는 출발지/목적지 IP 주소, 프로토콜의 종류, 출발지/목적지

포트 번호까지 제어가 가능

100 ~ 199, 2000 ~ 2699 사이의 번호를 사용하여 정의 및 이름을 사용 가능

IP 헤더 정보를 이용하여 확장 ACL 설정

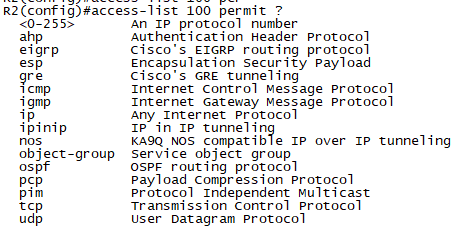

= 확장 ACL을 설정할 때 Permit이나 deny 명령어 다음에 IP 헤더의 프로토콜 필드에 명시된 프로토콜의 종류를 지정

access-list 100 permit ?

명령어를 입력하게 되면 아래 사진과 같이 사용 가능한 리스트를 보실 수 있습니다.

개인적으로 공부할 때 한 번씩 해보면 도움이 되는 거 같아서 좋습니다.

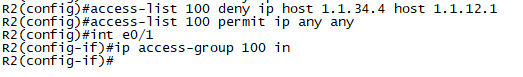

프로토콜 종류와 상관없이 IP 주소만으로 패킷을 제어

- Permit ip 명령어 사용

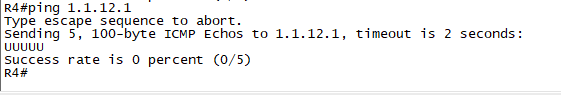

- Ex) 1.1.34.3에서 1.1.12.1 가는 모든 패킷을 차단

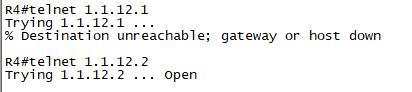

핑 테스트와 텔넷 테스트를 해보시면 12.1로 가는 ping 및 텔넷은 안되고

12.2로 텔넷 접속은 되시는 것을 확인이 가능합니다.

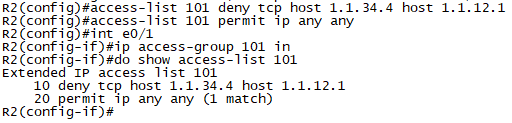

1.1.34.4에서 1.1.12.1로 가는 패킷 중 TCP만 차단하기

설정 후 access list 확인

#show access-list 101

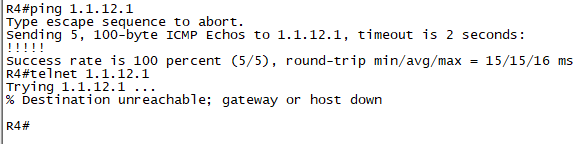

tcp를 사용하는 텔넷은 접속이 안 되는 것을 확인이 가능합니다.

핑은 정상

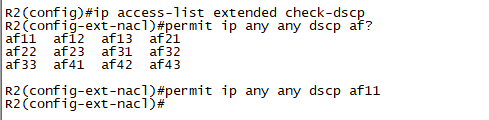

IP 헤더에서 우선순위를 나타내는 DSCP나 IP 프리시던스 값을 이용하여 ACL 만들 수 있음

IP DSCP 값이 AF11인 패킷을 허용하는 이름을 사용한 확장 ACL 만들기

DSCP 값을 지정하는 ACL

= IP 헤더 플래그 필드 중 세 번째 비트는 MF를 의미

즉, 이 비트 값이 1이면 해당 패킷은 분할된 것이며, 분할된 나머지 패킷이 더 존재한다는 뜻

분할된 Ipv4 패킷은 종단 장비가 다시 조립을 하게 된다.

분할된 패킷을 대량으로 전송하면 서버, 라우터, 방화벽 등 타켓 장비에 부하가 많이 걸려

이와 같은 상황을 방지하기 위해 분할 패킷을 차단

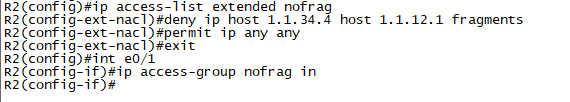

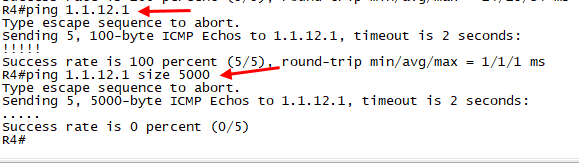

분할 패킷 차단

(1.1.34.4에서 1.1.12.1로 가는 분할된 패킷을 차단)

큰 사이즈의 패킷 전송 시 차단

분할된 패킷들이 차단된 것을 확인 가능

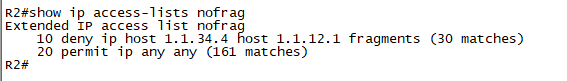

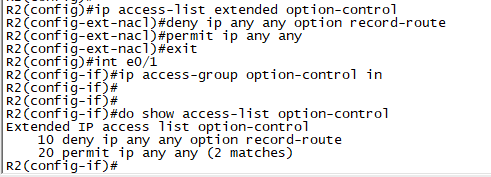

extended ACL record-route

IP 헤더의 옵션 필드 내용을 참조하는 ACL

IP 헤더의 옵션 필드 내용을 참조하여 ACL을 만들 수 있음.

Ex) 패킷이 통과하는 경로를 기록하는 record-route 옵션이 설정된 것을 차단

record-route 옵션이 설정된 것을 차단하기

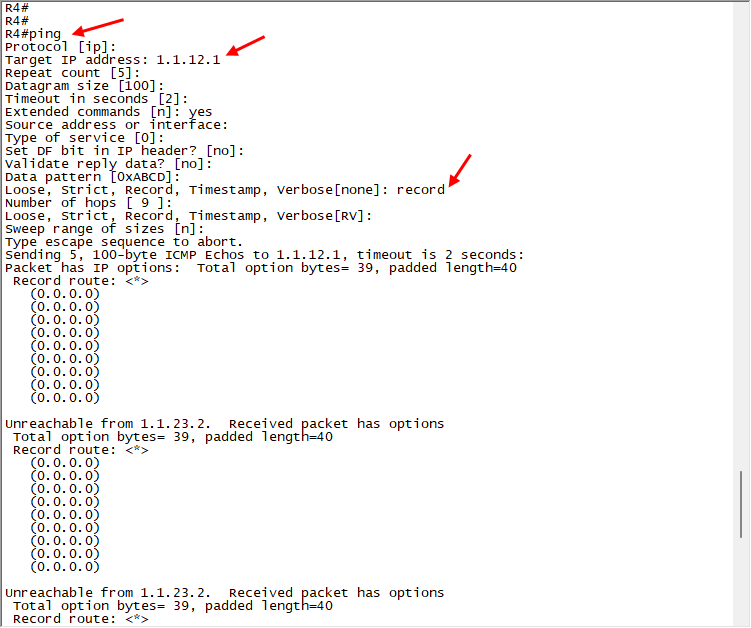

Record-route 옵션을 사용한 트래픽 발생시키기

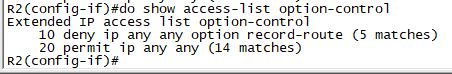

Record-route 옵션을 사용한 패킷들은 모두 차단

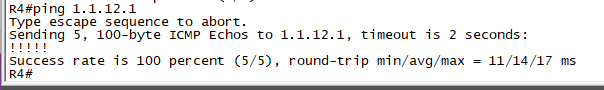

레코드 옵션이 없는 일반적인 핑은 성공

'보안 > Network' 카테고리의 다른 글

| 네트워크(LAN,MAN,WAN)와 프로토콜 기본 개념 (13) | 2022.03.03 |

|---|---|

| OSI 7 Layer Reference Model (6) | 2022.02.26 |

| ACL(Access Control List) & numbered standard ACL (0) | 2022.02.11 |

| 네트워크 공부를 위한 GNS3 설치 (0) | 2022.01.27 |

| GNS3 Vmware 가상머신에 연동하는 방법 (0) | 2022.01.26 |