모의 해킹의 기본 단계인 정보 수집을 하기 위하여 사용합니다.

Netdiscover는 활성화/패시브 어드레스 정찰 툴로 주로 감시 중 dhcp 서버를 사용하지 않는 무선 네트워크용으로 개발되었습니다. 허브/스위치드 네트워크에서도 사용할 수 있습니다.

libnet과 libpcap과 더불어 ARP 요구를 활성화하게 전송함으로써 온라인 호스트를 수동적으로 검출하거나 검색할 수 있습니다.

또, 네트워크 ARP 트래픽의 검사나, 공통의 로컬 네트워크를 스캔하는 자동 스캔 모드를 사용한 네트워크 주소의 검색에도 사용할 수 있습니다.

Netdiscover는, 검출된 각 MAC 주소의 벤더를 표시하기 위해서 OUI 테이블을 사용합니다. 이 테이블은 보안 검사 및 펜 테스트에 매우 유용합니다.

< 칼리 리눅스 사전 참고 >

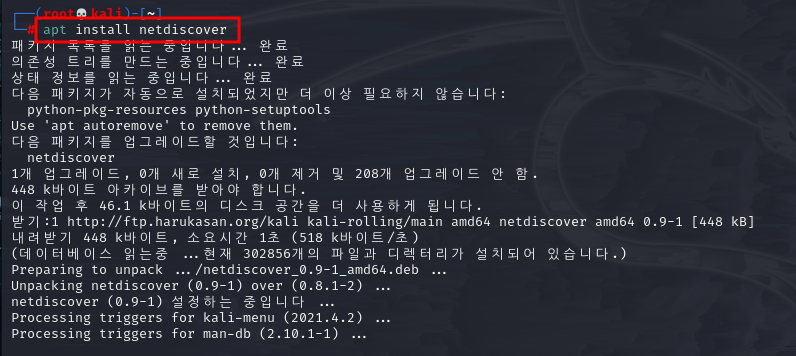

설치

#sudo apt install netdiscover

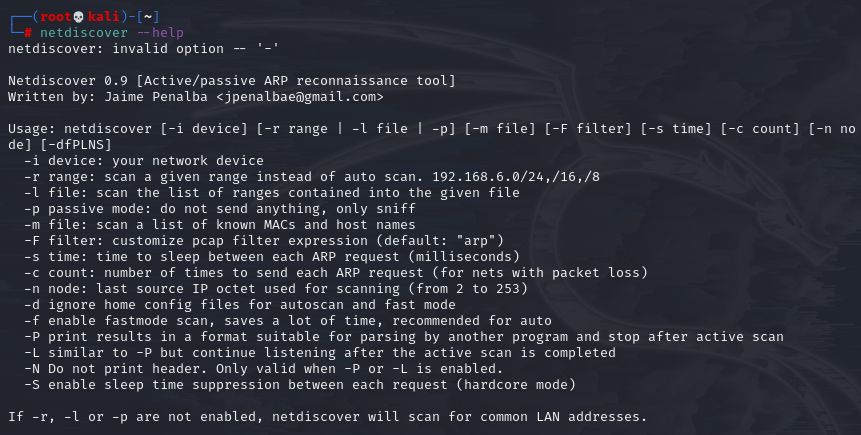

사용법 --help

Usage: netdiscover [-i device] [-r range | -l file | -p] [-m file] [-F filter] [-s time] [-c count] [-n node] [-dfPLNS]

-i 장치: 네트워크 장치

-r range: 자동 스캔 대신 지정된 범위를 스캔합니다. 192.168.6.0/24,/16,/8

-l file: 지정된 파일로 포함된 범위 목록을 검색합니다.

-p 수동 모드: 아무것도 보내지 말고 스니프만 보냅니다.

-m file: 알려진 MAC 및 호스트 이름 목록 검색

-F 필터: pcap 필터 식 사용자 지정(기본값: "arp")

-s 시간: 각 ARP 요청 사이의 절전 시간(밀리초)

-c count: 각 ARP 요청을 보내는 횟수(패킷 손실이 있는 네트의 경우)

-n 노드: 검색에 사용되는 마지막 소스 IP 옥텟(2 ~ 253)

-d 자동 검색 및 고속 모드에 대한 홈 구성 파일 무시

-f 고속 모드 스캔 활성화, 시간 절약, 자동 모드 권장

-P 인쇄 결과를 다른 프로그램에서 구문 분석하기에 적합한 형식으로 인쇄하고 활성 스캔 후 중지

-P와 비슷하지만 활성 스캔이 완료된 후에도 계속 청취합니다.

-N 헤더를 인쇄하지 않습니다. -P 또는 -L이 활성화된 경우에만 유효합니다.

-S 각 요청 간 절전 시간 억제 활성화(하드코어 모드)** -r, -l 또는 -p가 활성화되지 않은 경우 넷 디스커버는 공통 LAN 주소를 검색합니다. **

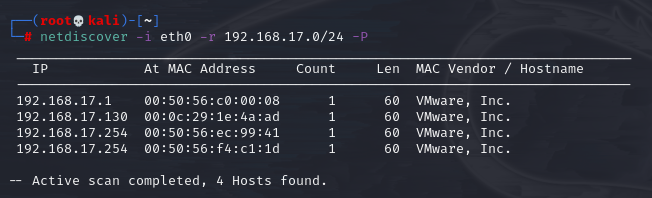

응용 (필요한 옵션만 사용 )

위의 내용을 전부 숙지할 필요가 없습니다.

필요할 때마다 --help를 통해서 사용하시면 됩니다.

저는 LAN망에서 필요한 옵션 2가지를 사용하겠습니다.

-i의 옵션을 보면 네트워크 장치라고 설명이 되어있습니다.

자신의 장치를 보시려면 #ifconfig

-r 옵션은 지정된 범위를 스캔 즉

자신이 속한 네트워크 주소를 스캔한다는 뜻

제가 속한 범위는 192.168.17.0/24입니다.

이렇게 옵션을 주고 스캔을 하시게 되면

제가 속한 네트워크 대역에 속한 범위의 장치들이 스캔이 됩니다.

192.168.17.1은 제 VMnet 8번의 기본 주소이며

192.168.17.254는 VMnet 8번의 게이트웨이입니다.

여기서 17.0 대역 때의 가상 머신 장치를 구동하면 어떻게 될까요?

아래 사진처럼 같은 대역 때의 리눅스의 아피와 Mac Address가 잡히는 것을 확인이 가능합니다.

여기서 스캔 후 중지를 시키려면 -P 옵션을 사용하시면 됩니다.

여기까지 제가 자주 사용하는 옵션과 사용법입니다!

각자의 편의에 따라서 옵션을 사용하시면 됩니다.

'보안 > KaliLinux' 카테고리의 다른 글

| kali linux Metasploitable2 smba CVE-2007-2447 (19) | 2022.03.04 |

|---|---|

| kali linux tomcat login_deploy exploit (9) | 2022.03.04 |

| Kali Linux Exploiting Port 23 Telnet (9) | 2022.03.02 |

| Kali Linux Exploiting Port 22 SSH (2) | 2022.03.02 |

| Kali Linux Exploiting Port 21 FTP vsftpd_234_backdoor (3) | 2022.03.02 |