실습 환경

가상 머신

공격자 : 칼리리눅스 2021.4 IP(192.168.17.100)

희생자 : windows XP (192.168.17.130)

: windows 10 (192.168.17.128)

네트워크 환경 : VMnet NAT

실습 전 유의사항 : 공격자와 희생자는 LAN구역에 있으며 GATEWAY : 192.168.17.254

- 실습에서 하는 모든 공격은 실서버에 공격을 금지하며 추후에 발생하는 모든 문제는

실습을 진행하는 본인에게 있음을 알립니다.

What DNS or DNS Spoofing

DNS(Domain Name System)

= 도메인 주소를 IP로 변환시켜 주는 시스템

DNS Spoofing

= 도메인 주소를 IP주소로 변환하는 과정을 속이는 해킹 기법

1. 공격자 칼리 리눅스에서 아파치 22 패키지가 설치되어 있는지 확인

2. 아파치 서버가 없을 경우 패키지 설치

3. 아파치 서버 서비스를 시작 후 로컬 아이피로 웹에 접속하여 확인

4. 해당 웹서버의 html 경로

5. 이더캡 dns 설정 경로 파일

vi /etc/ettercap/etter.dns <아래 사진과 같이 수정>

*.google.*을 접속 시 192.168.0.120으로 접속되도록 매핑 (* == 모든 문자를 뜻함)

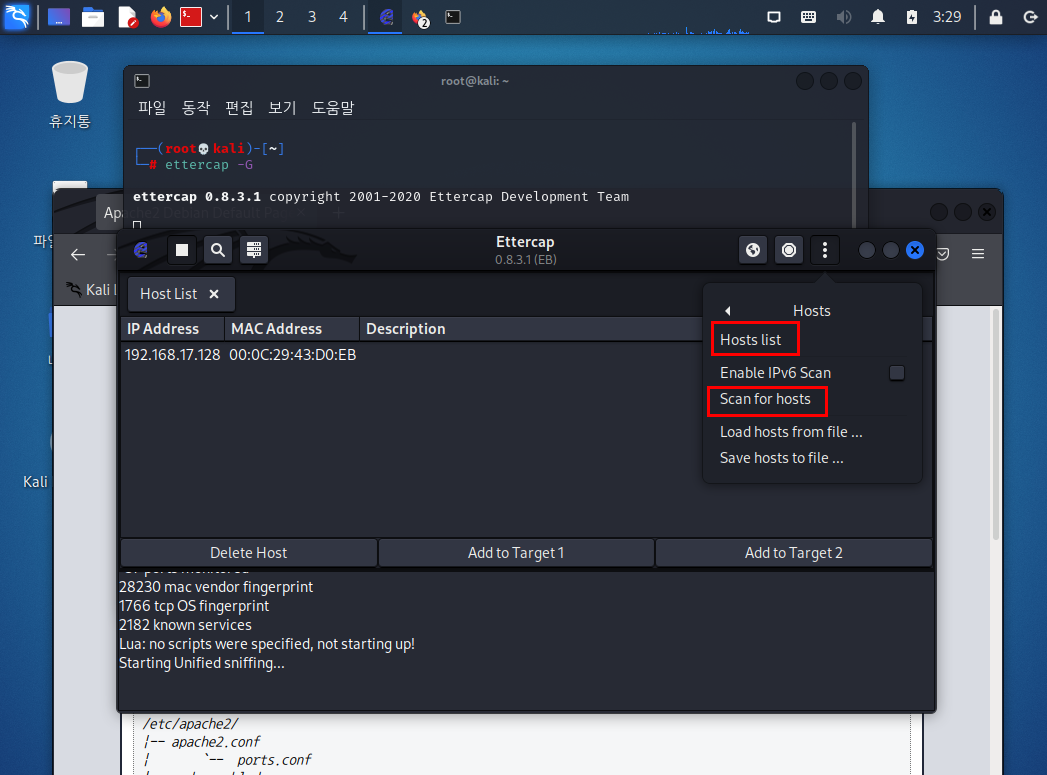

6. 이더 캡 그래픽 모드 실행 후 호스트 스캔과 리스트 출력

7. GateWay == Target 1 | windows XP == Target 2

Windows 10은 XP실습이 끝난 후 각자 설정

8. ARP poisoning 선택

8-1. 아래 사진과 같이 설정 arpspoof툴을 사용하여 arpsoofing을 하는 것과 같은 효과

9. 플러그인 선택dns_spoof 공격 더블클릭

10. 공격당한 xp는 공격자가 설정한 페이지로 이동되는 것을 확인

dns cache table을 통해서 정보 확인 가능

크롬이나 엣지 브라우저는 이더 캡 툴이 작동하여 공격으로 인식하면 그 외 페이지를 안내 안 함

아래 사진과 같이 연결이 거부됨

'보안 > KaliLinux' 카테고리의 다른 글

| FTP Brute-force Attack, Dictionary Attack (0) | 2022.02.17 |

|---|---|

| 칼리 리눅스 vmware tools 설치하는 방법 (0) | 2022.02.17 |

| 칼리 리눅스 ARP Spoofing Attack (0) | 2022.02.06 |

| 칼리 리눅스 업데이트 오류 & kali linux update (1) | 2022.02.06 |

| 칼리 리눅스 - 패키지 관리 업데이트 명령어 (0) | 2022.01.27 |