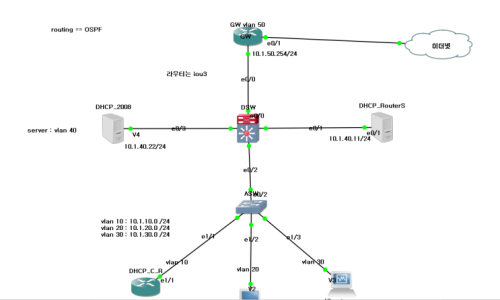

토폴로지는 저번에 Starvation Attack 실습을 했던 것을 사용하겠습니다.

DHCP Snooping ?

비인가 DHCP 사용 차단

- dhcp snooping은 dhcp 패킷의 내용을 중간에서 탐지하여 DHCP 응답이 오면 차단을 하는 기능

- 각 인터페이스에 대해 신뢰 여부를 판단하여 신뢰하지 않는 인터페이스에 대해서는 DHCP 응답 패킷을 모두 차단

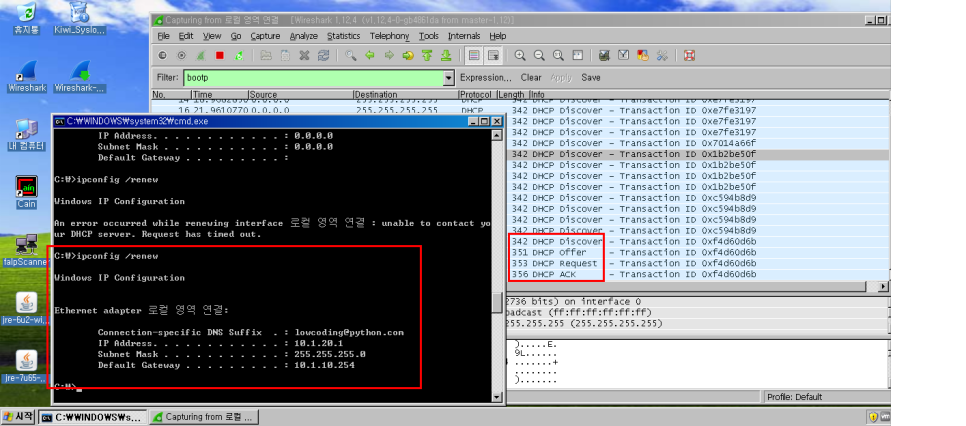

Snooping 설정 후 아래 사진과 같이 xp에서 와이어 샤크를 통해서

패킷을 확인이 가능합니다.

1. Discover : DHCP Server의 주소를 모르기 때문에 broadcast를 사용

즉, 출발지 0.0.0.0 목적지 255.255.255.255의 DHCPDISCOVER 메시지 형태로 보낸다.

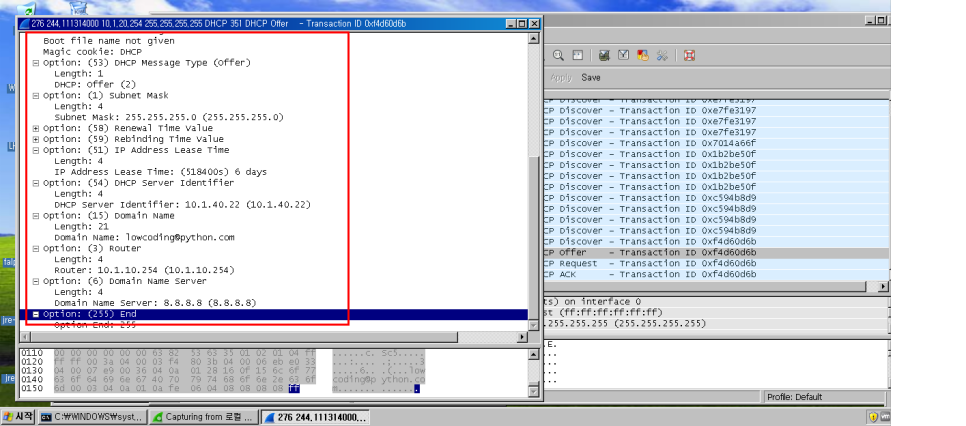

2. Offer : Request 요청받은 DHCP Server는 DHCPDISCVOER에 대한 응답으로 offer 메시지로 응답

3. Request : Client가 가장 먼저 수신한 메시지를 받아 Server에게 DHCPQUEST로 응답

DHCPQUEST : server ip + client의 할당받을 ip가 들어 있음

4. ACK : DHCPQUEST 메시지를 받은 server가 client에게 DHCPACK 메시지를 긍정 응답으로 전송(broadcast)

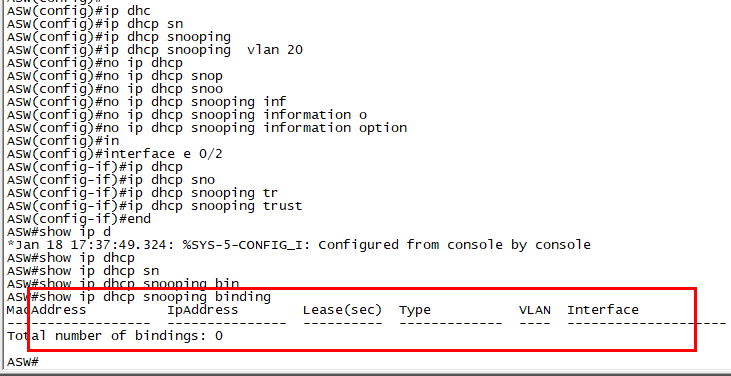

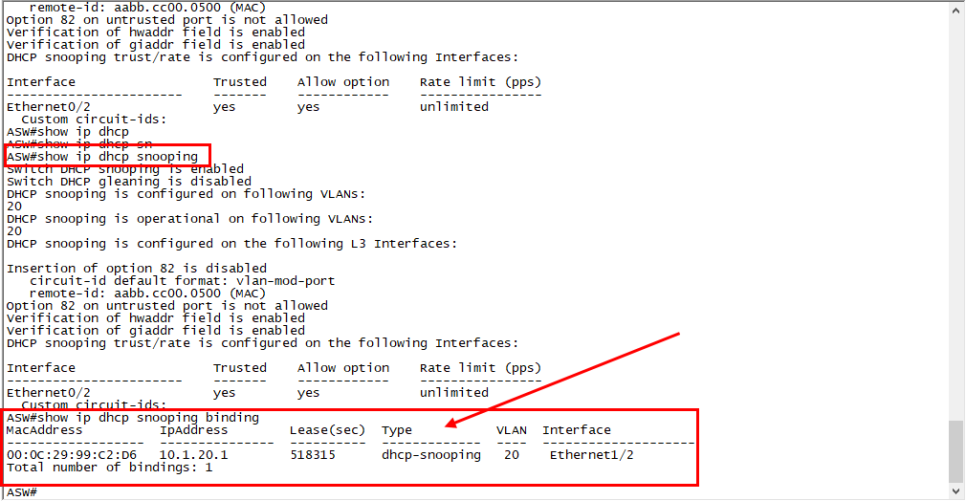

dhcp 아이피를 받아온 후 ASW 스위치에서

#show ip dhcp snooping binding 명령어 통해서 확인이 가능합니다.

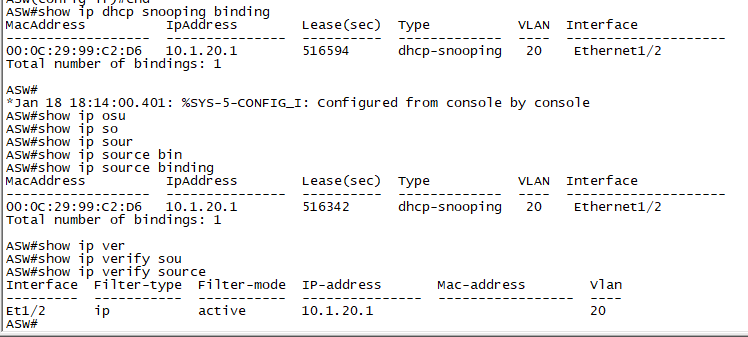

source guard 설정

int fa x

1) ip verify source

2) ip verify source port-security : port-security 기능 추가

바인딩에 올라와 있는 애들만 통신이 되어야 하는데 가상장비 한계로 인해서 적용이 안되고

전부 막히는 결과가 있었습니다..

1)의 경우에는 DHCP agent가 dhcp binding database에 없는 주소를 차단하는 것

2)의 경우는 위반한 host의 mac을 기억하고 그 mac도 차단하는 것

주의) dhcp binding에 없는 주소는 모두 차단된다. 즉 DHCP 서비스를 받지 않는 허가된

다른 호스트는 불법 호스트로 간주되어 차단된다.

즉 DHCP 환경 안에서 고정 주소 사용하는 호스트는 차단된다.

show ip source binding

show ip verify source

'보안 > Network' 카테고리의 다른 글

| DHCP Starvation attack & DHCP Spoofing attack (0) | 2022.01.26 |

|---|---|

| DHCP Starvation Attack (2) | 2022.01.26 |

| Arp Inspection (man-in-the-middle attack) (0) | 2022.01.26 |

| VTP Server & Client (0) | 2022.01.26 |

| NTP(network time protocol) (0) | 2022.01.26 |