반응형

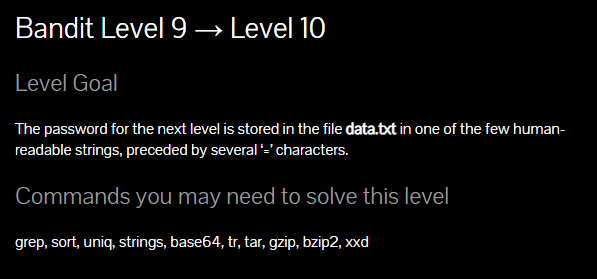

문제를 처음 봤을 때 패스워드 앞에는 "===="이 반복되는 거랑

strings 명령어를 사용해야 할 거 같았습니다.

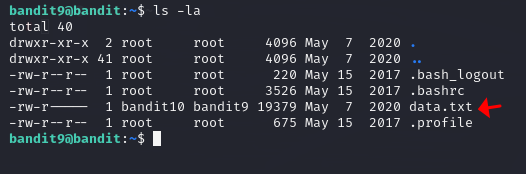

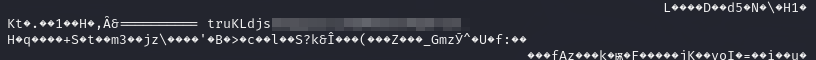

우선 data.txt의 파일을 확인

저번에는 정렬로 난잡하게 만들어 두더니 이번에는 진짜 혼돈의 파일로 만들어 두었습니다.

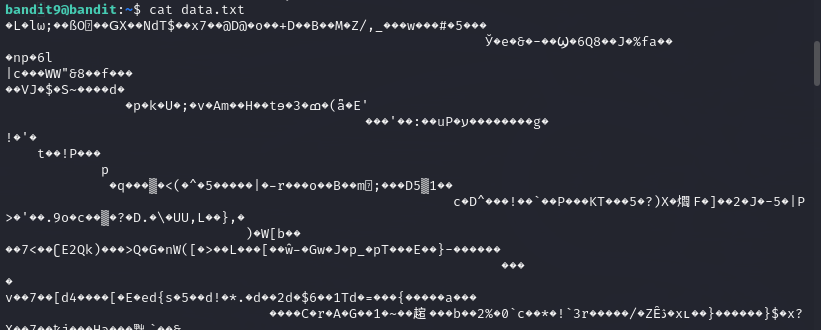

우선 기존의 grep "="를 하면 명령어가 안 먹습니다.

grep -a 옵션을 사용해서 바이너리 파일을 텍스트 형태로 처리가 가능합니다.

이런 식으로 명령어를 입력을 해도 중간에서 패스워드 값은 찾을 수 있지만 너무 복잡하게 출력이 됩니다.

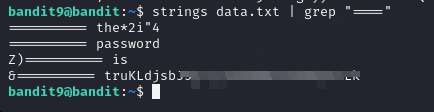

기존 앞에서 언급한 strings 명령어를 통해서 | grep "===" 정도를 입력을 해주시면 아래 사진과 같이 쉽게

패스워드를 찾을 수 있습니다.

strings 명령어는 공부를 해서 알았는데 grep 명령어 중에 -a 옵션이 있다는 사실은 문제를 풀면서 알게 되었습니다.

한 문제를 풀 때마다 몰랐던 명령어 옵션 등을 하나씩 배울 수 있어서 좋습니다.

관심 분야에 있으신 분들은 한 번쯤 해보는 것도 좋은 거 같아요~

반응형

'재미로하는 공부 > Bandit' 카테고리의 다른 글

| Bandit Level 11 → Level 12 (Rot13) (8) | 2022.04.05 |

|---|---|

| Bandit Level 10 → Level 11 (base64 data.txt) (1) | 2022.04.05 |

| Bandit Level 8 → Level 9 (stored in the file data.txt) (6) | 2022.03.31 |

| Bandit Level 7 → Level 8 (millionth data.txt) (7) | 2022.03.29 |

| Bandit Level 6 → Level 7 (somewhere on the server) (5) | 2022.03.29 |