OWASP TOP 10?

웹 애플리케이션 보안 프로젝트이며 주로 웹에 관한 정보 노출, 악성 파일 및 스크립트, 보안 취약점 등을 연구하며, 10대 웹 애플리케이션의 취약점 발표

2017년도에서 2021로 넘어오면서 많이 부분이 변경이 되었습니다.

2021 OWASP TOP 10

OWASP의 경우 보안 관련 면접 질문이나 보안 기사 시험에도 자주 출제되는 걸로 알고 있어서 중요한 거 같습니다.

A1 - Broken Access Control (취약한 접근 통제)

접근 통제가 취약하게 구현 시 사용자는 주어진 권한을 벗어나 인가되지 않은 데이터에 무단으로 접근해

조작, 삭제 등을 할 수 있다.

접근 통제 : 사용자가 권한을 벗어난 행동을 할 수 없도록 정책을 만들고 실행하는 기능

A2 - Cryptographic Failures (암호학 오류)

Sensitive Data Exposure 이름에서 Cryptographic Failures으로 변경이 됨

적절한 암호화가 이루어지지 않으면 민감 데이터가 노출될 수 있다.

A3 - Injection (인젝션)

SQL, OS, LDAP, NoSQL, EL or OGNL 인젝션 취약점은 신뢰할 수 없는 데이터가 명령문이나 쿼리문의 일부분에

포함되어 인터프리터로 보내질 때 발생한다.

A4 - Insecure Design (안전하지 않은 설계)

안전하지 않게 설계된 애플리케이션 개발을 완료한 후에 코드를 수정해도 보안 결함을 완벽하게

방어하는데 한계가 있다.

누락되거나 비효율적인 제어 설계로 표현되는 다양한 취약점을 나타내는 카테고리

A5 - Security Misconfiguration (보안 설정 오류)

애플리케이션 최초 설치 or 업데이트 시 보안성을 고려하지 않은 설정으로 인한 취약점이 발생

설정과 관련된 모든 부분을 포함한다.

** 기본 보안 설정은 안전하지 않기 때문에 기업에 맞게 최적화되어야 하며 소프트웨어는 최신 버전으로 관리가 필요함

A6 - Vulnerable and Outdated Components (취약하고 오래된 컴포넌트)

취약한 버전이나 기술 지원이 중단 상태인 소프트웨어를 계속 사용하는 경우 발생할 수 있는 모든 보안 위협을 포함합니다.

(OS, WEB/WAS, DB, 애플리케이션, API, 라이브러리, 프레임워크 등)

A7 - Identification and Authentication Failures (식별 및 인증 실패)

사용자의 신원확인, 인증 및 세션 관리가 적절하게 되지 않을 때 취약점이 발생할 수 있다.

A8 - Software and Data Integrity Failures (소프트웨어와 데이터 무결성 실패)

애플리케이션이 신뢰할 수 없는 소스, 저장소 및 CDN플러그인, 라이브러리, 모듈에 의존하는 경우에 발생한다.

개발 및 배포 과정에서 애플리케이션이 변조되면 무결성이 훼손될 가능성이 있으므로 코드에 대한 무결성 검증 절차를 추가

A9 - Security Logging and Monitoring Failures (보안 로깅 및 모니터링 실패)

적절한 로깅과 모니터링이 없다면 공격을 탐지하고 대응할 수가 없기 때문에 취약점 공격 예방뿐만 아니라 탐지 및 대응까지 포함

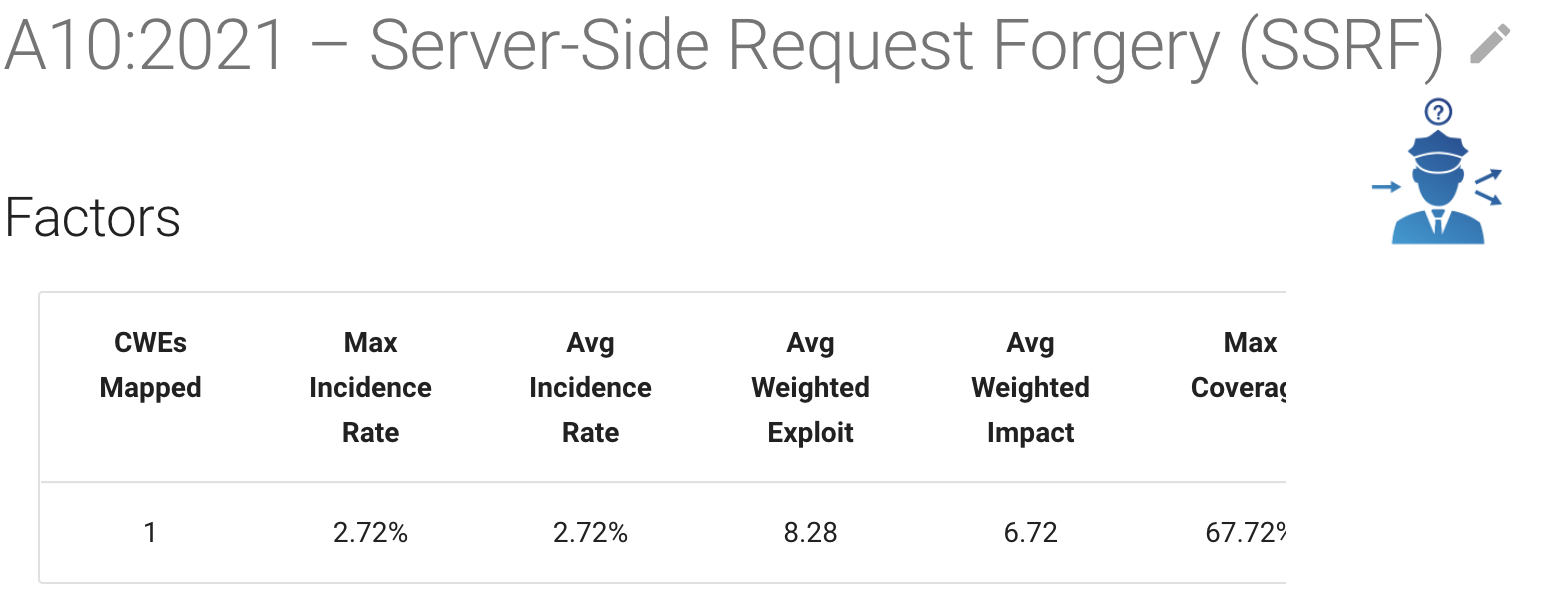

A10 - Server-Side Request Forgery (서버 측 요청 위조)

CSRF가 클라이언트 측에서 위조된 요청을 보내는 것

SSRF는 서버 측에서 위조된 요청을 보내도록 하는 취약점

SSRF 취약점을 이용해서 공격자는 서버 측 프로그램이 임의의 주소로 HTTP 요청을 보내도록 합니다.

일반적으로 사용자들이 접근할 수 없었던 서버 내부 자원에 접근하여 API key와 같은 중요 데이터를 유출하거나 내부 네트워크를 스캔하며

경우에 따라 임의 코드 실행이나 임의 파일 쓰기 등의 허가받지 않은 행위가 가능하다.

출처-

'보안 > 보안 공부' 카테고리의 다른 글

| [burp suite] Excessive trust in client-side controls (3) | 2022.04.29 |

|---|---|

| Sophos UTM9 설치 및 설정 (7) | 2022.04.25 |

| 비박스[beebox] 설치 방법과 키보드 설정하기 (8) | 2022.03.23 |

| 취약점 스캐너 네서스(NESSUS) 설치하는 방법 (2) | 2022.03.17 |

| 모의 해킹 및 침투를 위한 metasploitable2 설치방법 (9) | 2022.03.04 |