HSRP?? > [cisco에서 개발]

= pc나 서버처럼 라우팅 기능이 없는 장비들은 게이트웨이를 통하여 자신과 다른 네트워크에 연결된 장비들과 통신을 합니다.

= 게이트웨이 역할을 하는 라우터나 레이어 3 스위치를 복수 개로 구성하여 하나가 다운이 되면 다른 하나가 그 역할을

계속 수행하게 하는 프로토콜입니다.

이 프로토콜이 바로 게이트웨이 이중화 프로토콜(FHRP, First Hop Redundancy Protocol)

그중 오늘은 HSRP을 알아보려고 합니다.

HSRP 동작 방식

1. GW 역할을 하는 L3 switch 또는 Router 간에서 동작

++ PC에서는 HSRP가 사용하는 가상의 IP주소를 게이트웨이 주소로 설정

2. HSRP 장비 중 하나가 액티브(active) Router 역할을 하며, GW 주소가 목적지인 프레임을 처리

3. HSRP 스탠바이(standby) Router는 active Router를 감시, active HSRP Router의 상태가 Down 되면 standby 상태인

Router가 active Router 역할을 이어받아 GW 역할을 계속합니다.

+++ 쉽게 이해 +++

== 이어달리기 첫 번째 주자가 달리다가 힘들어서 쓰러짐 대기하고 있던 두 번째 주자가 대신 뛰러 감 ==ㅋㅋㅋ

4. HSRP는 스탠바이 그룹(standby group) 별로 하나의 active Router와 standby Router을 뽑는다.

active Router == GW 역할 수행 | standby Router == active router down 시 GW역할을 이어함

HSRP Version 1, Version2???

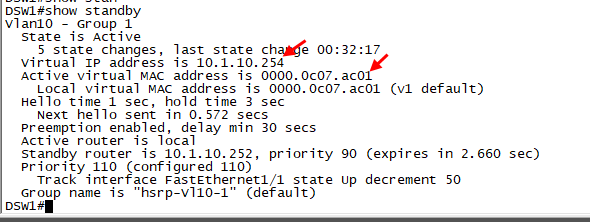

버전 1 : 사용 가능한 HSRP 그룹번호 0 - 255 사이의 수를 사용 가능

-> active Router가 사용하는 기본 MAC 주소는 0000.0c07.acNN (NN == 그룹번호)

버전 2 : VLAN번호와 같이 0 - 4095 사이의 수를 사용 가능

-> active Router가 사용하는 기본 MAC 주소는 0000.0c9f.fNNN (NNN == 그룹번호)

버전 1과 2는 호환이 불가능합니다.

인터페이스별로 서로 다른 버전을 사용할 수 있습니다.

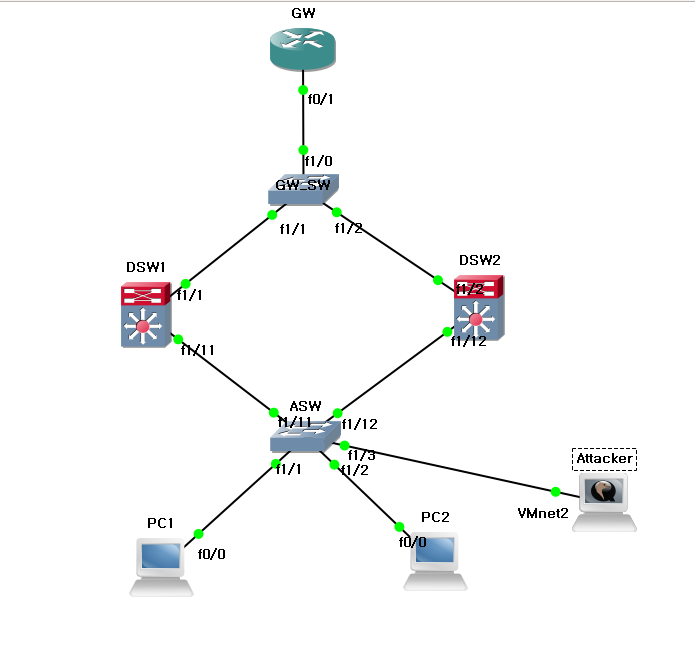

기본 토폴로지 GNS3 통하여 실습 환경을 구성하였습니다.

GW, PC1, PC2 == c3660 사용

GW loopback 8.8.8.8을 구글 대신하여 사용하였습니다.

DSW1 --> ACTIVE

int vlan 10 // L3 인터페이스에서 설정해야합니다.

standby 1 ip 10.1.10.254 // HSRP Group번호 1지정 가상 IP주소를 지정

standby 1 priority 110 // HSRp Group 1에 대한 DSW1의 우선순위 지정 기본값 100

// ->우선순위가 높은 장비가 액티브 라우터

standby 1 preempt // DSW1이 다시 액티브 라우터의 역할을 수행

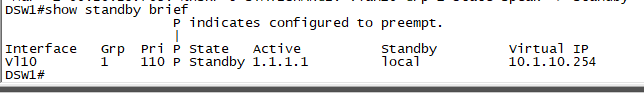

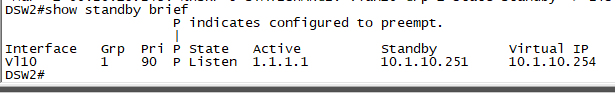

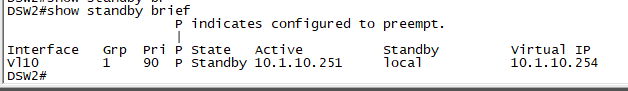

DSW2 --> Standby

int vlan 10

standby 1 ip 10.1.10.254

standby 1 preemptDSW2 즉 Standby라우터의 설정은 standby 1 preempt 명령어를 통해 Active Router 장애 발생 시 자신이

그 역할을 대신 수행

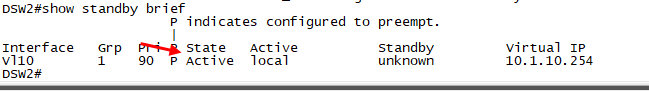

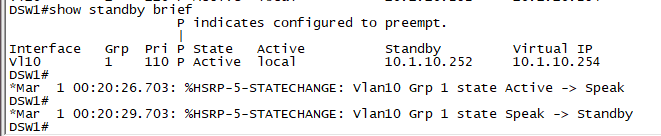

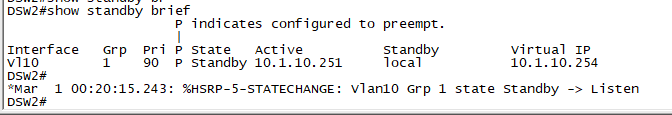

#show standby brief

#show standby 명령어를 통해 상세 정보확인도 가능합니다.

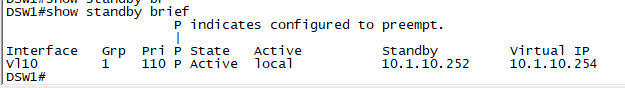

HSRP 동작 확인

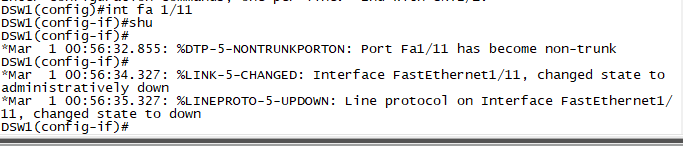

DSW1에서 트래킹이 설정된 Fa 1/11 인터페이스를 Down

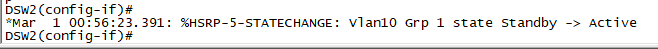

DSW2가 standby -> Active로 변경

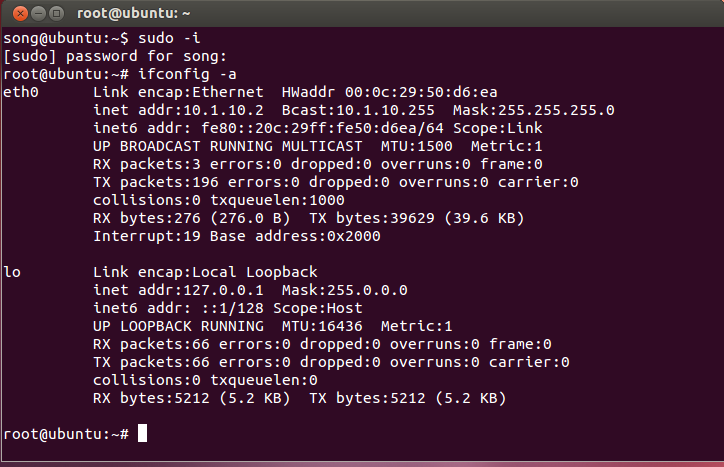

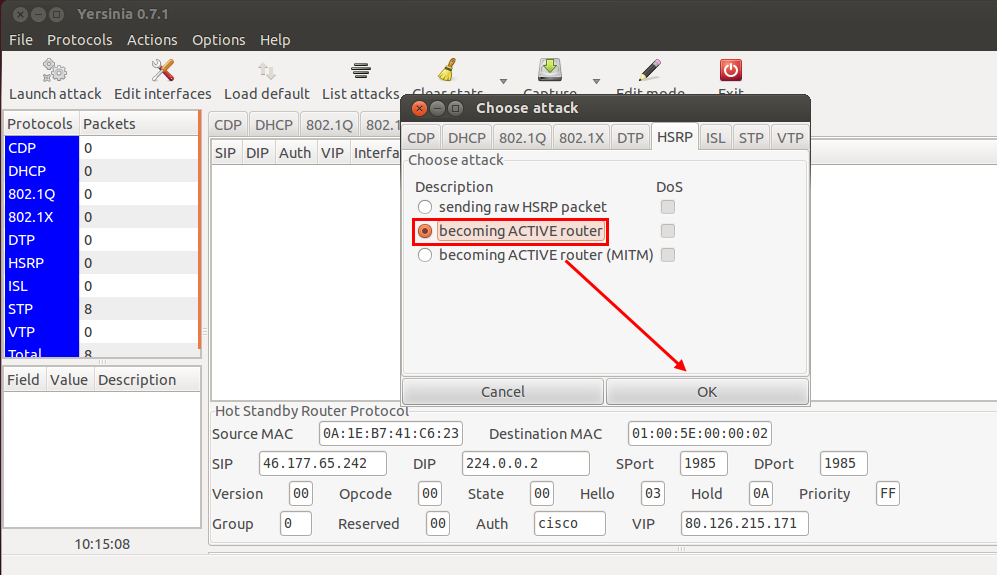

HSRP Attack

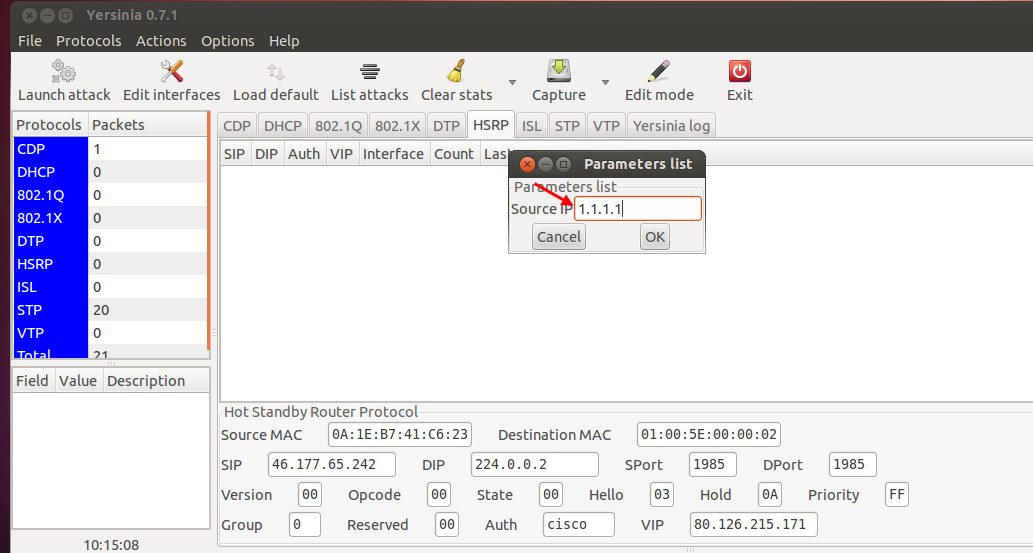

공격 시 소스 아이피를 입력해주세요.

동일한 서브넷에 포함이 안되어도 가능합니다.

공격 시 아래 사진과 같이 변경되는 것을 확인하실 수 있습니다.

#show standby brief를 확인해보시면 active가 아까 여시니아를 통해

공격한 아이피로 변경이 되어 있는 것을 보실 수 있습니다.